How To

Summary

この技術情報では、ReaQta Hive からサード・パーティーの SIEM またはリモート syslog サーバーに ReaQta のアラートを送信するための Forward Alerts 構成オプションについてご案内します。

Steps

アラート・データをサード・パーティー・ソリューションに送信するように Hive サーバーを設定する場合は、ReaQta Hive ダッシュボード UI の「 FORWARD ALERTS 」設定を使用します。

重要な注意点:

「 FORWARD ALERTS 」の機能は、Hive デプロイメント時の任意の構成オプションです。管理者のダッシュボードで「 FORWARD ALERTS 」のメニュー項目が使用できない場合は、デプロイメント時にその機能が有効とされていません。Hive サーバーでこの機能を有効にするには、ReaQta サポートへご連絡ください。

設定手順:

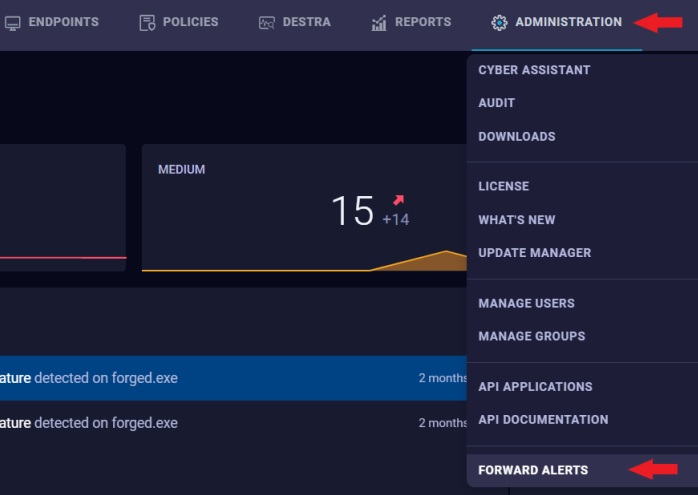

1. ReaQta Hive サーバーに接続の上、「 ADMINISTRATION 」 > 「 FORWARD ALERTS 」ページを開きます。

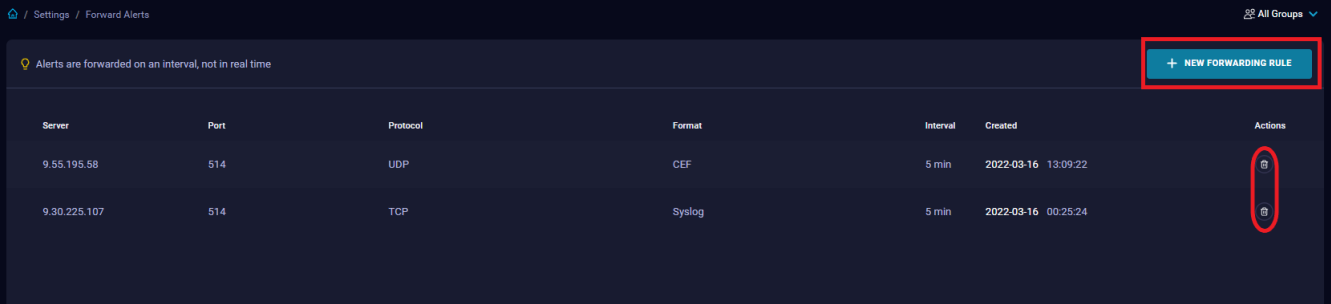

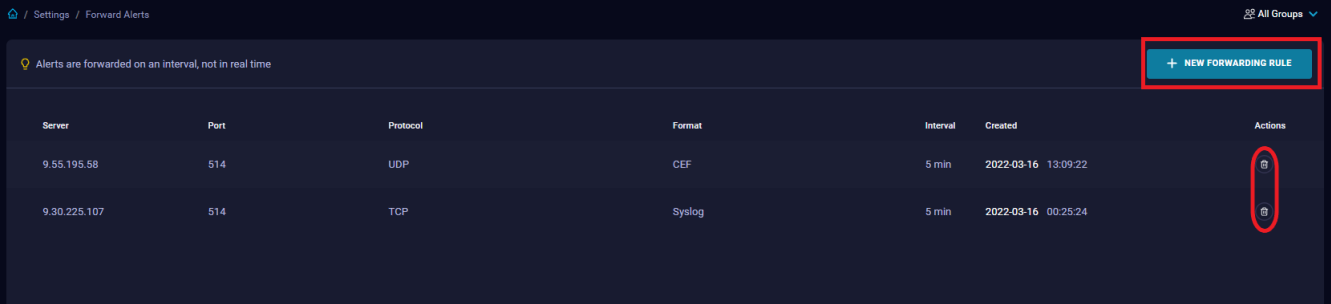

2. 「 NEW FORWARDING RULE 」を選択します。

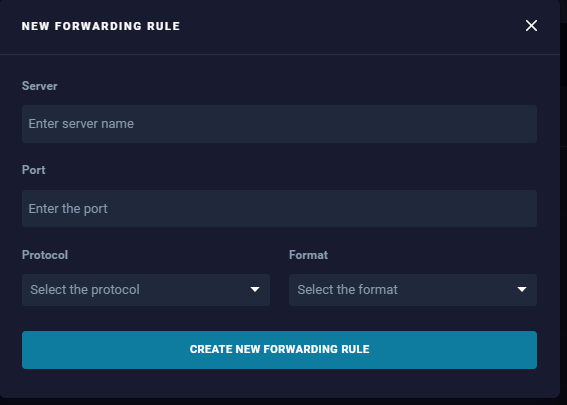

3. ターゲット・サーバー名(アドレス)とポートを入力の上、プロトコルを選択後にフォーマットを選択します。

- プロトコル・オプションは TCP あるいは UDP になります。

- フォーマット・オプションは Syslog、CEF、JSON になります。

4. 「 CREATE NEW FORWARDING RULE 」を選択します。

注:

- MSSP インストールでは、特定のクライアントまたはグループに対して、追加でルール範囲を設定することができます。

- アラートは 5 分間隔で転送されます。間隔は設定できません。

- 作成後の転送ルールは編集できません。ルールを変更するには、既存のルールを削除した後、新しいルールを作成します。

- プロトコル通信に TLS 暗号化のオプションは使用できません。

QRadar SIEM の情報

- Forward Alerts は、標準の syslog ヘッダーを使用しません。hive サーバーの IP アドレス、または受信したパケットの送信元 IP アドレスに QRadar 内のログ・ソース ID を構成します。

- Syslog または JSON フォーマットに Universal DSM のログ・ソース・タイプを使用します。

- CEF フォーマットに Universal CEF のログ・ソース・タイプを使用します。

- イベント・ペイロードはフォーマットによって異なります。

以下は同じイベント( Blacklist Policy Detection )の各フォーマットの例となります。

JSON フォーマット:

{"id": 845362950003752962, "description": "Policy hit: RA_Lab_WireShark_Tenant2_BL", "endpoint": {"name": "ENDPOINTHOSTNAME", "ip": "IPAddress", "os": "Windows Server 2012 R2 Standard"}, "severity": "medium", "impact": 88, "triggers": [{"path": "c:\\program files\\wireshark\\wireshark.exe", "user": "DOMAIN\\USERNAME", "privilegeLevel": "HIGH", "md5": "f47c7ceb5903abd1c21b43a774832493", "sha1": "1389b57686a508cb3d711f7f47a174336deead1e", "sha256": "a28c194e64eaa85daf456cba2bf614a47e5f54fb5ac7bfe362d0380b0f64dee5"}]}

Syslog フォーマット:

New Blacklist Hit notification - ID: 845362950003752962

Description: Policy hit: RA_Lab_WireShark_Tenant2_BL

Triggered on: ENDPOINTHOSTNAME

IP: IPAddress

OS: Windows Server 2012 R2 Standard

Full trigger path:

Process: c:\program files\wireshark\wireshark.exe

User: DOMAIN\USERNAME

Privilege Level: HIGH

- MD5: f47c7ceb5903abd1c21b43a774832493

- SHA1: 1389b57686a508cb3d711f7f47a174336deead1e

- SHA256: a28c194e64eaa85daf456cba2bf614a47e5f54fb5ac7bfe362d0380b0f64dee5

Severity: medium (impact score: 88)

CEF フォーマット:

CEF:0|ReaQta|hivenotifier|1.0.0|6|Blacklist Hit|9|act=Blacklist Hit msg=Policy hit: RA_Lab_WireShark_Tenant2_BL on endpoint ENDPOINTHOSTNAME eventId=845362950003752962 start=2022-03-24T19:30:30.609Z rt=2022-03-24T19:30:33.365Z cs3=Windows Server 2012 R2 Standard cs3Label=Operating System dvc=IPAddress cs2=00:00:00:00:00:00 cs2Label=MAC Addresses spriv=HIGH suser=DOMAIN\\USERNAME spid=3832 fileHash=a28c194e64eaa85daf456cba2bf614a47e5f54fb5ac7bfe362d0380b0f64dee5 sproc=c:\\program files\\wireshark\\wireshark.exe cs1=Wireshark Foundation, Inc.,Sectigo RSA Code Signing CA,True,False cs1Label=cert info: signer,issuer,trusted,expired

Related QRadar Documentation:

Related Information

Document Location

Worldwide

[{"Type":"MASTER","Line of Business":{"code":"LOB24","label":"Security Software"},"Business Unit":{"code":"BU059","label":"IBM Software w\/o TPS"},"Product":{"code":"SSVOEH","label":"IBM Security ReaQta"},"ARM Category":[{"code":"a8m3p000000hBSeAAM","label":"Configuration-\u003EHive"}],"ARM Case Number":"","Platform":[{"code":"PF025","label":"Platform Independent"}],"Version":"All Versions"}]

Was this topic helpful?

Document Information

Modified date:

24 August 2022

UID

ibm16569157