IBM Research

クラウド・サービスの機密性とガバナンス

2020年5月11日

カテゴリー IBM Research

記事をシェアする:

多くの企業や機関では、金融、医療、行政など機密性の高いデータを分類するための複雑なディープ・ニューラル・ネットワークの開発、調整、仕上げに数か月を費やしてきました。この課題について、アプリケーションのコンテナ化とパッケージ化をすることで、ようやくパブリック・サービスとしてクラウドで展開する準備が整いましたが、この実現の前に立ちふさがっている障害が1つあります。企業秘密のコードやそのコードで取り扱う機密性が非常に高いデータの機密性と非公開性の維持をどのように確約するのでしょうか?また、規制が厳しい業界では、どうすればワークロードとデータのガバナンスを実現できるでしょうか?

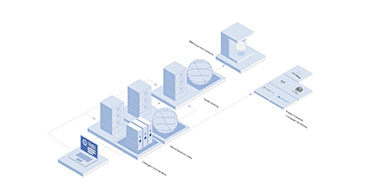

非公開性と機密性、そしてガバナンスは、IBM基礎研究所が取り組む中心的な問題です。コンテナおよびクラウド・テクノロジーをこれらの観点で改善するために、IBM基礎研究所は最近2件のオープン・ソース・プロジェクトを支援しました。コンテナ・イメージの暗号化された非公開の状態を確保する「暗号化コンテナ・イメージ」とこれらのイメージにより処理されるデータのセキュリティーを確保する「トラステッド・サービスID」です。

最初にこれらのテクノロジーがどのようにコードとデータの機密性を実現するかを説明した後で、これらのテクノロジーでどのようにガバナンスを提供できるかを紹介します。

ワークロードと秘密事項の機密性保護

高い確実性を得るためには、データとコードの両方を確実に暗号化する必要があります。これは、暗号化コンテナ・イメージとトラステッド・サービスIDによってそれぞれ実現できます。

暗号化コンテナ・イメージは、権限を持つ者(開発者、クラスター、マシンなど)だけが復号できるようにコンテナ・イメージを暗号化できる「+encrypted」メディア・タイプによりOCI(Open Container Initiative)コンテナ・イメージ仕様を拡張することによって、ワークロードとコードの機密性を保護します。これにより、構築から実行時までワークロードを確実に暗号化したまま保つことができます。もしレジストリーが危険にさらされたとしても、適切なキーがなければイメージの中身の機密性は維持されます。

ワークロードの確実な暗号化は、この話の一面でしかありません。すべてのワークロードは程度の差はあれデータ・ソースやその他のサービスにアクセスする必要があります。このためには、パスワード、APIキー、または証明書を使用した認証が必要です。現在一般的に使用されているのは、KubernetesのSecretです。KubernetesのSecretの問題は、いったん保存すると、管理者、クラウド・オペレーターなどこのネームスペースにアクセスできる誰もが使用できるようになるということです。一方、管理者はリソースを管理しているだけの他社の社員であったり、データへのアクセスが承認されていない者であったり、機密情報を知る権限を持たない者であることもあります。

トラステッド・サービスIDは、認証されたサービスだけが証明書を取得できるようにして、慎重に扱うべきデータへのアクセスを保護します。これには、イメージおよびクラスター名、データセンターの場所などアプリケーションを識別する実行時の各種計測項目で構成されるワークロードIDを使用します。これらの計測項目は、環境のセキュアなブートストラップ中にインストールされる信頼チェーンを使用して、すべてのホスティング・ノードで実行されるサービスによってセキュアに署名されます。

ガバナンスの強化:ジオフェンシングの実行と位置+ベースのデータ・ポリシー

規制の厳しい業界では、ワークロードとデータの機密性は氷山の一角にすぎません。多くの場合、さらに細かいコントロールの導入が必要となります。前述のテクノロジーはこのコントロールに対応しています。

1つ目のコントロールはジオフェンシングの実行です。どうすればそのワークロードが特定のクラスターやリージョンだけで実行されるようにできるでしょうか?また、輸出管理やデジタル著作権の管理はどうすれば実施できるでしょうか?これらが暗号化コンテナ・イメージの自然な使い道です。認証、許可、および鍵管理によって適切な復号キーを提供するだけで、特定のクラスター/作業者とワークロードとの間に信頼関係を構築することができます。この結果、ワークロードの実行場所を確実に把握することが可能です。

もう1つのコントロールは、ワークロードの位置(または他のプロパティー)によってデータへのアクセスを表現、実施、および監査できることです(つまり、GDPR)。トラステッド・サービスIDはまさにこれを提供します。秘密事項に適用されるポリシーの定義でワークロードのプロパティーを開示することにより、「kubeクラスターhipaaClusterのデータセンターDAL05で動作する(このイメージを持つ)ワークロードXのみ、このCloudantデータベース内のカルテにアクセスできる」などのポリシーを作成できます。このガバナンス手法は非常に細かいコントロールが可能で、幅広い使用事例に利用できます。また、すべてのやりとりとどのプロセスがどの秘密事項をいつ受け取ったかが追跡され、監査証跡全体が保持されます。

この記事で紹介したのは、上記のテクノロジーを使用してコンテナ・クラウドのエコシステムにおいてガバナンスを強化する方法の例の一部にすぎません。

詳細について

この記事では、これらのテクノロジーの概要だけを紹介しました。これらのテクノロジーの詳細に興味をお持ちの方は、下記のリンク先をご確認ください。

images.

Brandon LumSenior Software Engineer, Container Security

Mariusz SabathSenior Software Engineer

※この記事は米国時間2020年4月24日に掲載したブログ(英語)の抄訳です。

女性技術者がしなやかに活躍できる社会を目指して 〜IBMフェロー浅川智恵子さんインタビュー

ジェンダー・インクルージョン施策と日本の現状 2022年(令和4年)4⽉から改正⼥性活躍推進法が全⾯施⾏され、一般事業主⾏動計画の策定や情報公表の義務が、常時雇用する労働者数が301人以上の事業主から101人以上の事業主 […]

Qiskit Runtimeで動的回路を最大限に活用する

私たちは、有用な量子コンピューティングのための重要なマイルストーンを達成しました: IBM Quantum System One上で動的回路を実行できるようになったのです。 動的回路は、近い将来、量子優位性を実現するため […]

Qiskit Runtimeの新機能を解説 — お客様は実際にどのように使用しているか

量子コンピューターが価値を提供するとはどういうことでしょうか? 私たちは、価値を3つの要素から成る方程式であると考えます。つまりシステムは、「パフォーマンス」、「機能」を備えていること、「摩擦が無く」ビジネス・ワークフロ […]