Introducción a la seguridad ‘Zero Trust’

Por qué las organizaciones están adoptando modelos de seguridad 'Zero Trust' en los entornos de nube híbrida actuales

Fernando Díaz Associate Partner

Cybersecurity Practice Leader

IBM Consulting

Es importante destacar que la seguridad, y más específicamente la ciberseguridad, está entre los mayores retos que van a afrontar las organizaciones durante su proceso de transformación digital.

Esta transformación está generando nuevos desafíos:

- La migración de las infraestructuras y aplicaciones IT a la nube híbrida.

- El acceso de los usuarios desde cualquier dispositivo y lugar.

- El aumento en el volumen y valor de los datos, apoyados por el uso de Inteligencia Artificial.

- Entornos hiperdistribuidos con multitud de dispositivos conectados (Edge, IoT, OT).

- El auge del comercio electrónico.

- Modelos de protección muy dependientes de herramientas de seguridad poco integradas entre sí.

- Una creciente regulación en materia de privacidad, seguridad, resiliencia y riesgo.

La migración a la nube y el trabajo remoto, por ejemplo, exigen una profunda transformación de los modelos de seguridad tradicionales basados en la protección del perímetro de la red de la empresa. Ya que ahora las cargas de trabajo están dispersas y los flujos de información se ejecutan entre diferentes centros de datos, infraestructuras en la nube, proveedores de servicios (SaaS) e incluso subcontratistas externos; diluyendo el propio perímetro y haciendo más compleja la definición y la trazabilidad de las medidas de protección.

No hay que olvidar que, bajo este contexto, la superficie de exposición y la complejidad en las organizaciones aumenta considerablemente. Por ello, las amenazas son cada vez más numerosas y los ciberataques más sofisticados, por el valor de la información y los datos que obtienen.

Además, la mayoría de los ataques actuales están basados en el robo de credenciales, haciendo que cada vez sea más necesario abordar una formación continua y la transformación cultural de los empleados, ya que con frecuencia son éstos el eslabón más débil y el vector de ataque más habitual.

Evolución de las infraestructuras IT hacia la nube híbrida

La mayoría de las organizaciones están ya inmersas en un proceso para mover un número importante de sus infraestructuras IT, aplicaciones y datos a servicios de computación a la nube.

Dichas organizaciones están llevando a cabo esta adopción tecnológica para capturar los beneficios que proporciona la nube en cuanto su potencial para dotar al negocio de mayor flexibilidad, agilidad, escalabilidad y ahorro de costes.

Pero este movimiento a la nube se está realizando de forma progresiva y heterogénea. Las organizaciones están definiendo estrategias de nube híbrida donde conviven numerosos entornos de nube pública, nubes privadas, centros de datos internos, aplicaciones SaaS, etc. Esta evolución presenta nuevos restos desde el punto de vista de la ciberseguridad que iremos desgranando a lo largo de este artículo.

La realidad es que más del 90% de los incidentes de ciberseguridad actuales ocurren sobre entornos desplegados en la nube. Y el coste medio a nivel mundial de un incidente con pérdida de datos para las organizaciones es de 4,35 millones de dólares.

Cómo cambia la nube híbrida el perímetro de seguridad IT clásico

Los modelos de seguridad tradicionales estaban basados en la protección del perímetro, esto es, se fundamentaban en la utilización de firewalls, VPN y gateways para separar las redes y las zonas de confianza (internas) de las no confiables (externas).

Pero, a medida que avanza la digitalización de las empresas y el auge del trabajo remoto, los usuarios han comenzado a acceder desde cualquier lugar y con sus propios dispositivos, y los datos han empezado a estar hiperdistribuidos. Teniendo como consecuencia la diseminación de los perímetros tradicionales. Todo esto se ha visto además agravado con el auge del uso de dispositivos OT/IoT.

Además, estas nuevas arquitecturas IT en la nube hibrida están basadas en microservicios. Con un uso elevado de APIs para interoperar con recursos externos a la organización, lo que añade una dimensión adicional para la supervisión directa y control de la seguridad.

Estas nuevas arquitecturas presentan una mayor complejidad en cuanto al despliegue de políticas, controles y herramientas de seguridad consistentes, así como para identificación y clasificación de los datos, la monitorización de accesos, etc.

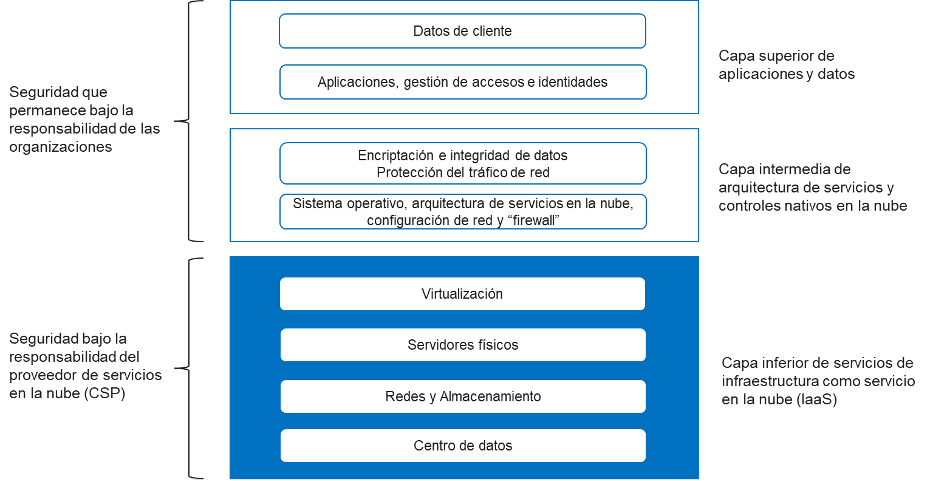

El 66% de las compañías que mueven cargas a la nube confía en sus proveedores Cloud para que les garantice un nivel de seguridad básico. Muchos aún piensan que un aplicativo desplegado en la nube pública es seguro por defecto. Pero esto, en general, no es cierto, ya que los proveedores de servicios de computación en la nube principalmente se hacen responsables de la seguridad en la capa de más bajo nivel.

La nube crea un modelo de responsabilidad compartida en cuanto a la seguridad, donde las organizaciones siguen siendo responsables de:

- Desplegar los controles nativos y la capa intermedia de arquitectura de servicios que se habilita en esa nube pública.

- La seguridad de la capa de aplicaciones desplegadas sobre la misma.

En qué consisten los modelos de seguridad ‘Zero Trust’

El concepto Zero Trust fue ideado por John Kindervag. Se dio cuenta de que los modelos de seguridad tradicionales se basaban en una premisa que ya no era válida: la de que todo lo que hay dentro de la red de una organización era digno de confianza. Asimiló que este principio básico ya no servía en los nuevos entornos abiertos e hiperdistribuidos que hemos descrito anteriormente.

Kindervag ideó el concepto ‘Zero Trust’ [confianza cero] como un marco estratégico y metodológico que busca prevenir las brechas de ciberseguridad eliminando el concepto de confianza implícita de los procesos y arquitecturas tecnológicas de las organizaciones. Se basa en tres principios básicos:

- ‘Nunca confiar y siempre verificar’: a pesar de que los accesos de usuarios, dispositivos o aplicaciones se puedan hacer desde orígenes internos de confianza, estos podrían haber sido comprometidos o ser mal intencionados. Siempre necesario establecer mecanismos adicionales para verificar si el acceso es en realidad legítimo. Estos mecanismos deben utilizar la máxima información de contexto para determinar el nivel de riesgo y las verificaciones adicionales a realizar en cada momento. Por tanto, para el modelo Zero Trust la confianza por defecto de los modelos clásicos de seguridad perimetral era en realidad una vulnerabilidad.

- ‘Mínimo privilegio’: busca garantizar que solo se conceda acceso a los usuarios a las transacciones y a los datos que son estrictamente necesarios, y solo durante el tiempo que necesitan para trabajar.

- ‘Asumir la brecha de seguridad’: la seguridad nunca está garantizada y no existen sistemas 100% seguros. El foco está en la evaluación de los diferentes escenarios de ataque y en preparar a la organización para prevenir, detectar y responder. Actualmente, el 75% de las empresas aún no tiene completos sus planes de respuesta coordinada ante los incidentes de ciberseguridad que les preocupan.

Resumen y conclusiones

Aplicando los principios de John Kindervag, los modelos ‘Zero Trust’ abordan las nuevas necesidades de seguridad de los entornos distribuidos de nube híbrida al colocar la seguridad a nivel de cada usuario, dispositivo y conexión para cada transacción. Además, proporcionan la capacidad de gestionar las amenazas de forma proactiva, hacen cumplir las políticas de seguridad de forma consistente y detectan y responden a las amenazas de forma más rápida y precisa.

La ciberseguridad actual nos lleva a concluir que las estrategias de protección clásicas frente a ciberataques son insuficientes y deben evolucionar y transformarse. La estrategia o el modelo ‘Zero Trust’ surge para dar respuesta a las nuevas necesidades en los entornos distribuidos de nube híbrida.

Se trata de un nuevo marco estratégico de ciberseguridad que elimina el concepto de confianza implícita. Busca transformar las operaciones, sistemas y personas de las organizaciones para que apliquen de forma consistente tres principios básicos : ‘nunca confiar y siempre verificar’, ‘mínimo privilegio’ y ‘asumir la brecha’.

Su implantación se plantea cada vez más como una necesidad y no como una recomendación, ya que la mayoría de los ciberataques actuales se producen sobre este tipo de infraestructuras en la nube.

Las nuevas arquitecturas IT crean un nuevo modelo de responsabilidad compartida con los proveedores de servicios en la nube (hiperescalares, proveedores SaaS, etc.). Las organizaciones siguen siendo responsables de la seguridad en la capa intermedia de controles nativos y en la capa superior de las aplicaciones y los datos desplegados en la nube. Este nuevo modelo compartido genera la necesidad de redefinir los procesos, controles y herramientas de ciberseguridad que tenían desplegados las organizaciones, para adaptarlos a esta nueva realidad.