山室 良晃

日本アイ・ビー・エム株式会社

セキュリティー事業本部

シニアセキュリティーコンサルタント CISSP

2015年に日本アイ・ビー・エム株式会社に入社し、Tokyo SOC*1にてログ分析を主業務として、グローバル標準化(SIEM*2分析・通知基準・ チケット管理)に貢献。その後、大手金融業のグローバルSOC構築のプロジェクト・マネージメントや運用プロセス策定に従事し、日米の脅威一元管理に貢献。現在は、大手金融業のグローバル施策の構想策定を支援している。

縣 和平

日本アイ・ビー・エム株式会社

セキュリティー事業本部

アソシエイトパートナー

大手通信キャリアのセキュリティーSEを経て、 監査法人(Big4)に入所。約10年に渡り、事業会社・金融機関に対し、GRC(ガバナンス・リスク・コンプライアンス)・内部統制・規制対応・プロジェクト・マネージメントなどをグローバルで提供。2016年に日本アイ・ビー・エム株式会社に入社し、脅威インテリジェンス導入・プロセス設計およびコンサルティング・サービス提供、グローバルSOC・セキュリティー基盤検討推進に携わっている。

「情報漏えいインシデントが起きると、どのようなコストがいくらかかるのか」

「何が情報漏えいのコストを増大させ、どうすればコストを最小化できるのか」

本稿*3はこれらの問いに答えるため、 『2020年情報漏えい時に発生するコストに関する調査レポート (IBM Securityの委託でPonemon Institute社が調査)*4』 に基づき考察を述べる。

調査レポートは、2019年8月から 2020年4月に情報漏えい被害に遭った、17カ国17業種524社3,200人からの聞き取り調査を元に、情報漏えいのコストとその要因を調査したものである。今回で15年目になる調査レポートは、過去調査との比較に加え、テクノロジー動向や新型コロナウイルスによる影響も加味し、昨今のリスクと企業が取るべき対策を明らかにしている。

*1 Security Operation Centerの略。ログを監視・分析し、サイバー攻撃の検知・通知を行う組織。

*2 Security Information and Event Managementの略。様々な機器のログを一元的に管理・分析するためのツール。

*3 東京海上日動火災保険株式会社のCYBER RISK JOURNAL(2021年1月号)からの転載。

*4本稿で掲載している図は本調査レポートから抜粋したものである。

1. 情報漏えい時に発生するコスト

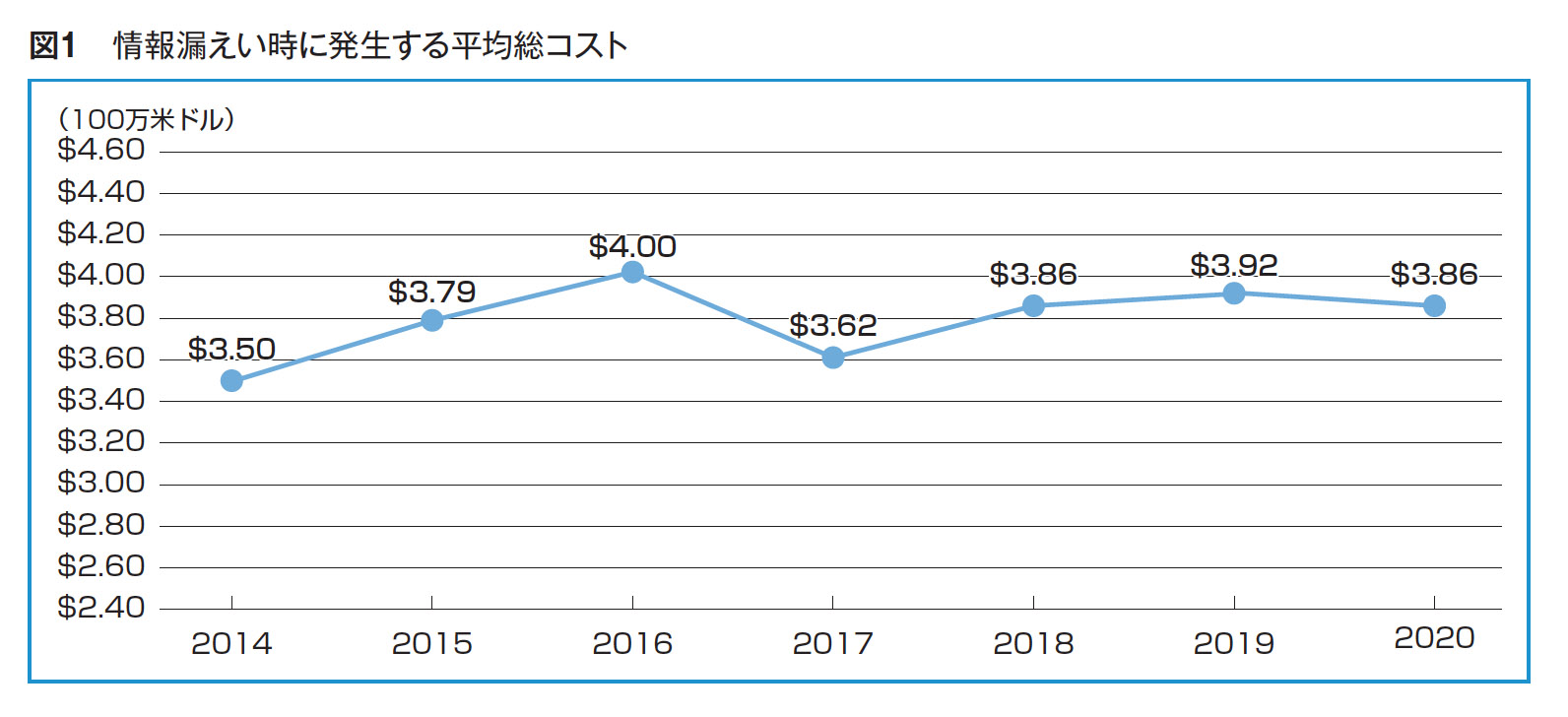

情報漏えい時に発生する平均総コストは、漏えい事案1件当たりグローバル平均で386万ドルに及ぶことが調査結果より判明した (図1) 。尚、国別の平均総コストは、アメリカが864万ドルと最も高く、日本は419万ドルで第5位、英国は世界平均と同等の390万ドル、ASEANは平均より低い271万ドルであった。特にアメリカは世界平均の倍以上であり、訴訟リスクの大きさが垣間見られる。

2. 情報漏えいにより発生するコストの内訳

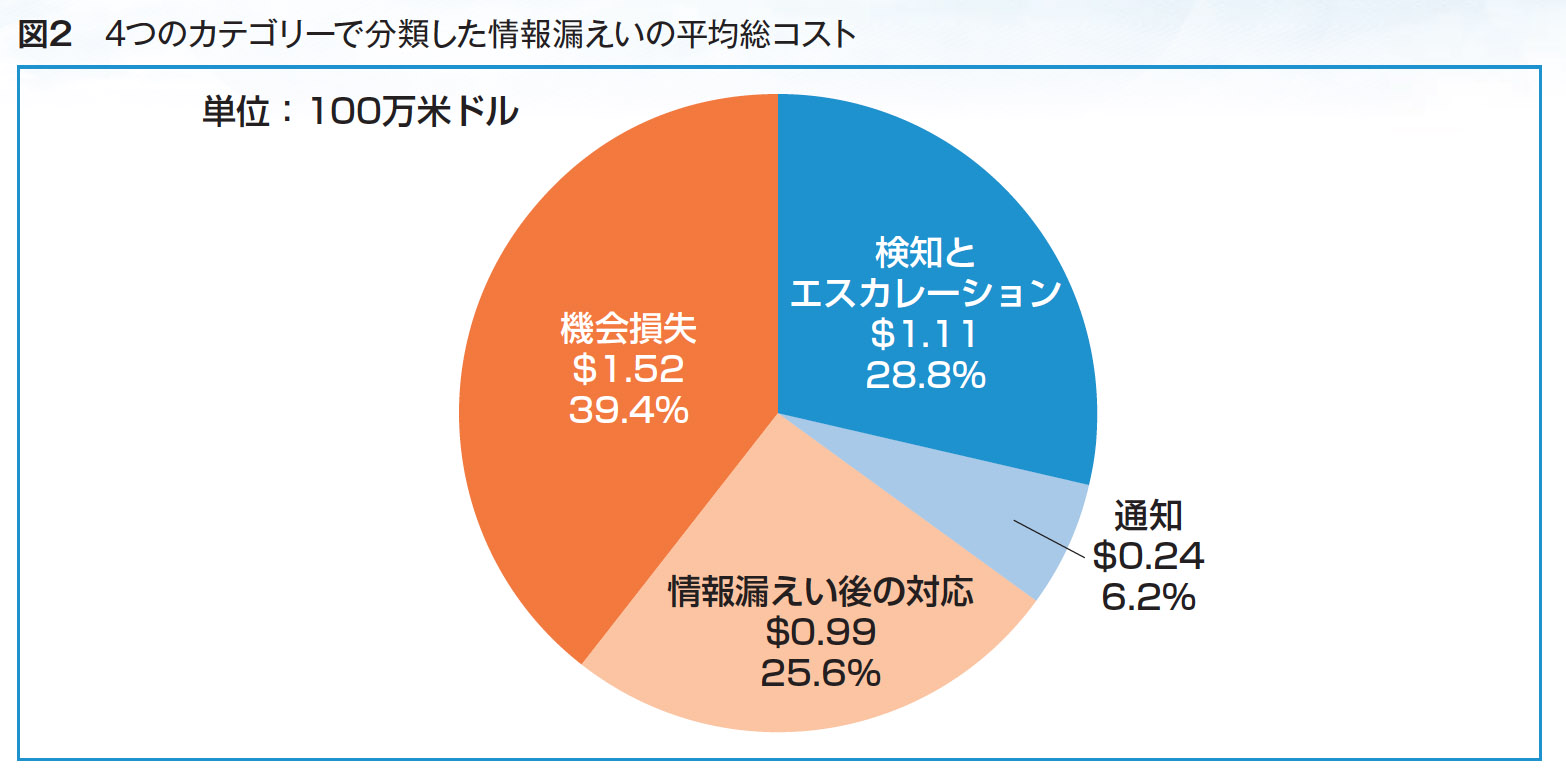

情報漏えいにより発生するコストの内訳は大きい順に、「機会損失」39.4% (152万ドル)、「検知とエスカレーション」28.8%(111万ドル)、「情報漏えい後の対応」25.6%(99万ドル)、「通知」6.2%(24万ドル)である (図2) 。尚、「機会損失」はビジネス機会の損失(顧客 流出・ビジネス中断・システムのダウン時間など)への対応に関する活動を、「検知とエスカレーション」は漏えいを検知・調査し関係者へ報告することに関する活動を、「情報漏えい後の対応」はヘルプデスクの活動や漏えい対象者の補償・賠償に関する活動を、「通知」は漏えい対象者・規制当局への連絡・情報開示に関する活動をそれぞれ示している。

コスト毎の経年変化を見ると、「検知とエスカレーション」と「通知」に関するコストが増加傾向にある。

我が国においては改正個人情報保護法(2020年改正)によって、個人データの情報漏えい時に個人情報保護委員会と本人への通知が義務化されるが、そうした「通知」コストは意外にも大きな割合を占めていない。最大の要因は「機会損失」のコストであり、その理由は情報漏えいのコストはインシデントが起きた年のみに発生するものではなく、その後数年続くためであると考えられる。

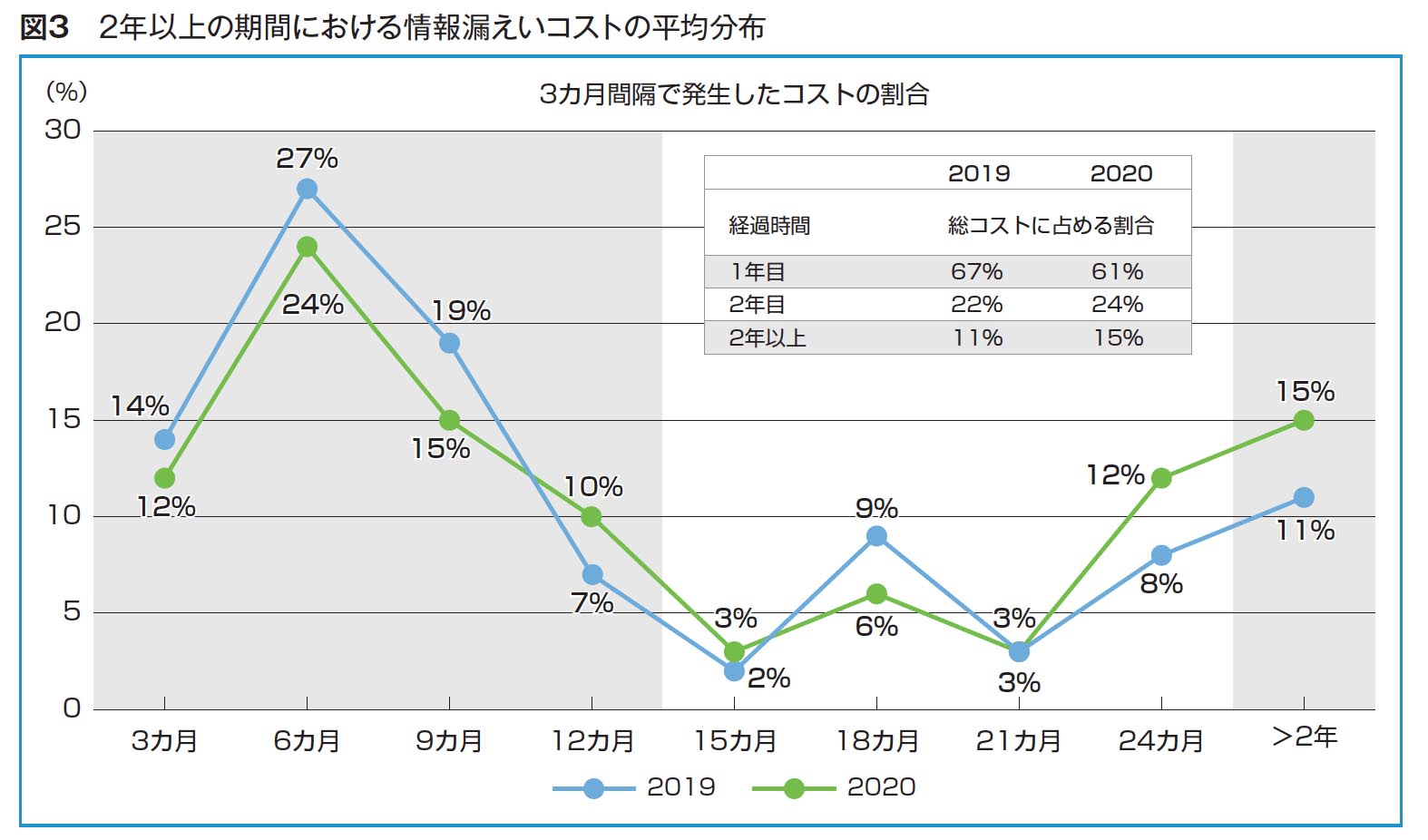

直接経費(根本原因調査・情報漏えいの被害者推定・インシデント対応チームの編成・広報部門など各部門とのコミュニケーション・報告書など情報開示文書準備・コールセンター設置など)だけでなく、間接経費(監査業務やコンサルティング業務・弁護やコンプライアンスのための法的業務・被害者への各種サービス・個人情報保護業務・顧客維 持獲得コストなど)の発生も認識する必要がある。このような間接経費も含めた場合、情報漏えいのコストは数年にわたり発生するといえる。本調査の結果、ロング・テール・コスト(3年目以降に発生するコスト)は、11%(2019年調査) から15%(2020年調査)へ割合が増加している (図3) 。

3.情報漏えいのコスト増加要因

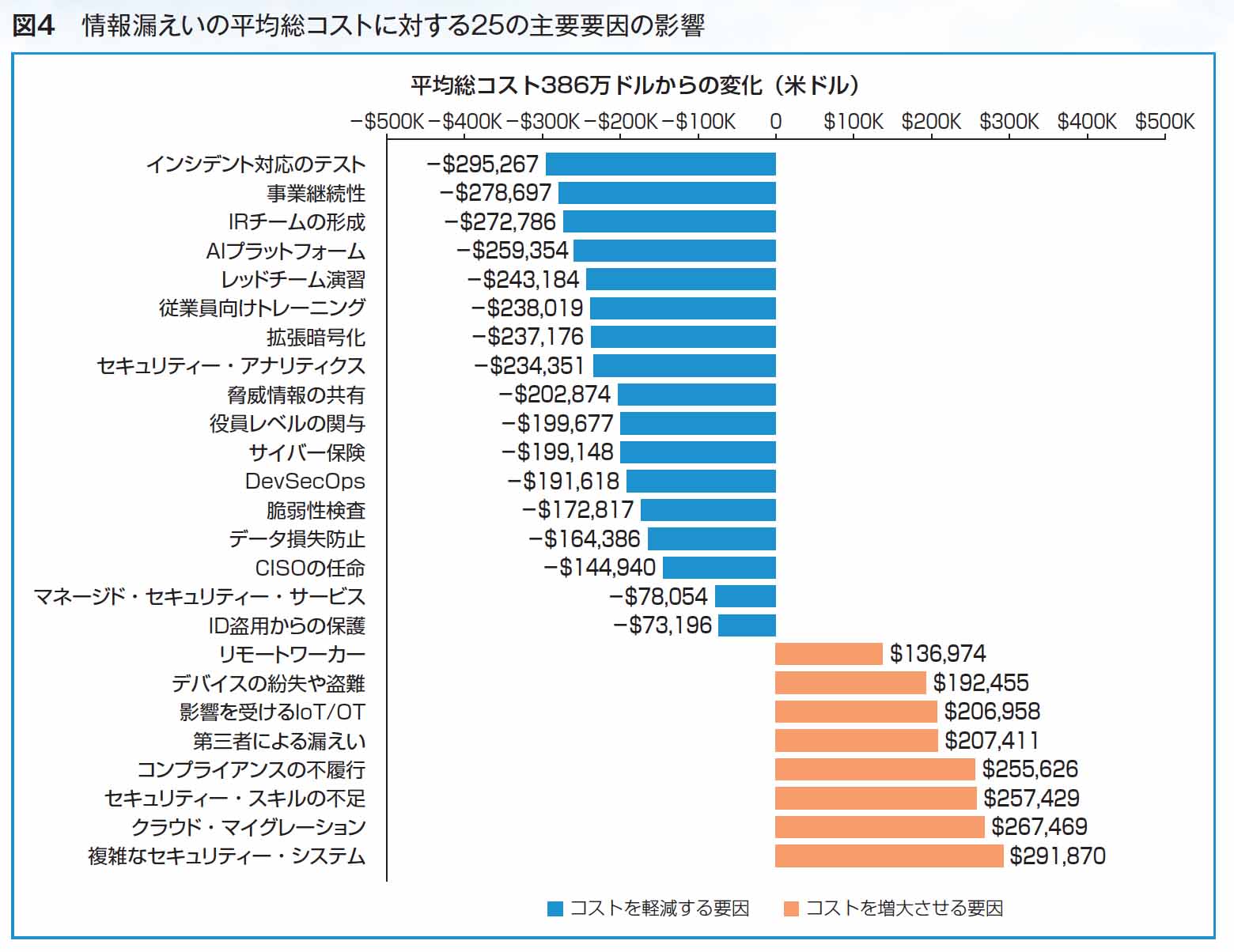

図4は情報漏えい時に発生する平均総コスト386万ドルに対し、どの要因がどの程度コストに影響するかを示したものである。図の青のグラフは情報漏えいへの対応コストを軽減する要因を示すため、マイナスのコスト値が併記されている。図のオレンジのグラフは対応コストを増大させる要因を示すため、プラスのコスト値が併記されている。

コスト増加要因の1位は「複雑なセキュリティー・システム (29万1,870ドル増)」であり、ツールやサービスが場当たり的に導入され、それらが横断的に連携・可視化されていない場合、コストが増加することが判明した。特に大企業の場合には、導入されているセキュリティーツール・サービスは数10個以上に及ぶため、担当者が個別のセキュリティーツール・サービスを手作業で確認するのは現実的ではない。その結果、どこに何のリスクが存在するか適宜把握することが困難になり、状況把握に時間を要しリスクへの対応に漏れが生じることが問題だ。

コスト増加要因の2位は「クラウド・マイグレーション*5(26万7,469ドル増)」であり、 I Tシステム部の管理外で利便性優先のもとユーザ部門毎にクラウドサービスが導入され、保護対象データが散在している場合、コスト増加につながることが明らかになった。クラウドに関するポリシーがあったとしても遵守されず、その有効性を担保する仕組みが導入されていないことが多い。その結果、クラウド利用に伴うリスクが広がり意図しない情報漏えいが発生することや、保護対象データの所在が曖昧となって漏えい時に被害状況の迅速な把握が困難になることが問題といえる。

*5 企業のシステム環境をクラウドに移行すること。

セキュリティー・システムの導入にあたり、従来は境界防御の必要性が謳われ、その後は多層防御、そして昨今ではゼロトラストといわれている。トレンドに巻き込まれるよりも、自社のビジネス環境やリスクに応じたシステム導入になっているか、新規ツール・サービスの導入に伴い意図しないユースケースやデータフローによるリスクが生じていないか、セキュリティーの有効性確保が手作業の運用や属人性に依存していないか見直すことが必要と考える。

「複雑なセキュリティー・システム」や「クラウド・マイグレーション」に関わる問題は、コスト増加要因3位の「セキュリティー・スキルの不足 ( 2 5万7 , 4 2 9ドル増)」とも密接に関係する。手作業の定常業務 (多数の監視・分析ツールへの手動ログインや目視チェック、及び膨大なアラートの手作業処理など)を淡々と処理することが日常となってしまっては、本来身につけて伸ばすべきインシデント分析・対応スキルが定着しない。その結果、人材育成が進まず、限られた高度人材が流出する懸念がある。

これらの状況を打破し、検知・対応レベルの向上を目指すには、各種ツールと連携して効率的な運用プロセスを促すソリューションが必要になる。各種ツールのログを一元管理するためにSIEMを導入する企業は多いが、SOAR*6によりセキュリティーインシデント対応の自動化・可視化を進めている企業はそれほど多くないのが現状だ。有事の際に予め定められたプロセスがない場合、冷静に対応を進めることが難しい。またプロセスがあったとしても多くの手作業が前提となっている場合は、緊急対応で余裕のない状況において人為的ミスが発生する懸念がつきまとう。インシデントが起きた際の対応手順を、予めプレイブック(各企業固有の状況も踏まえた、事例・経験に基づく手順書)として登録することが必要である。

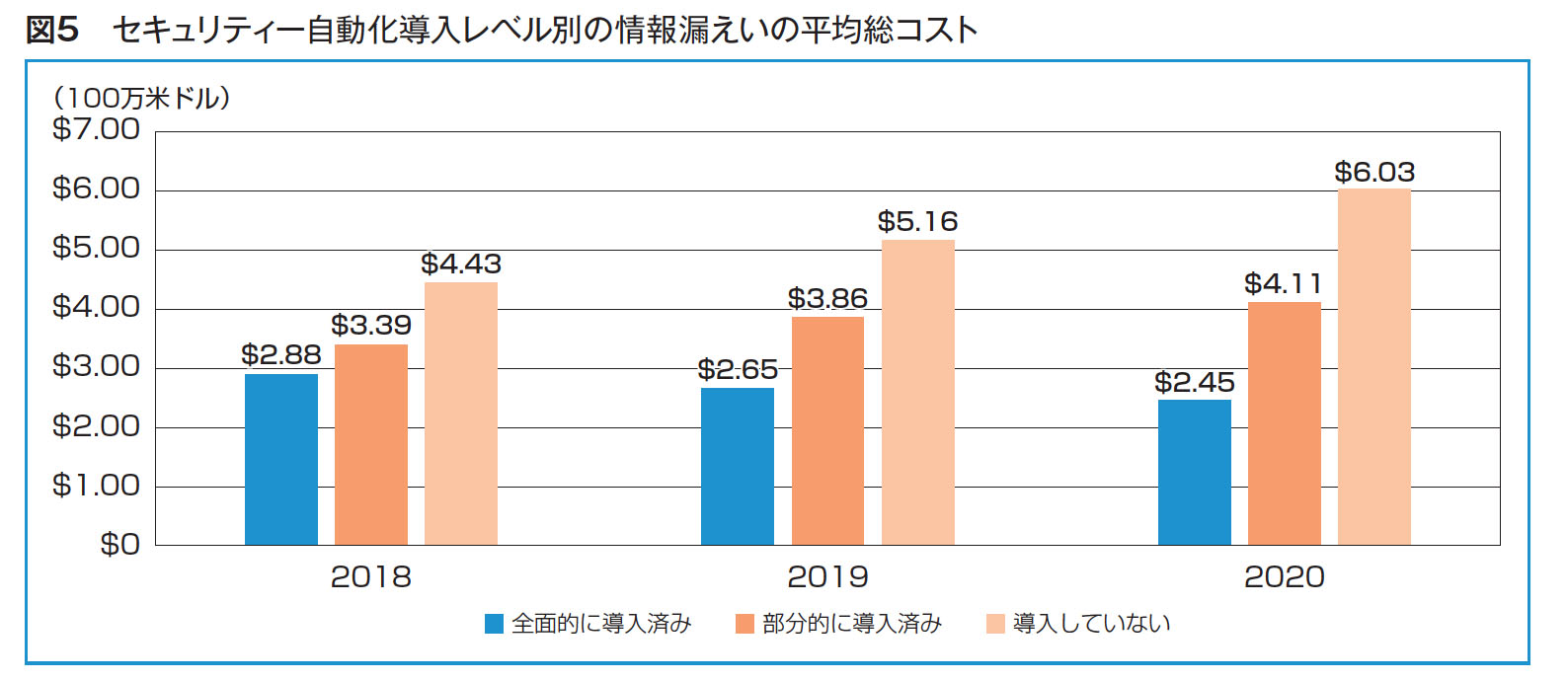

さらに対応プロセスの大部分を標準化・自動化し、判断が必要なプロセスのみ人が関与することで効率的な対応が期待できる。実際調査レポートにおいても、自動化( SOARの他に人工知能や機械学習などの活用を含む) を全面的に導入した企業とそうでない企業では、漏えい事案1件あたりの平均総コストに358万ドルもの差があり、当コス ト差は年々拡大していることが示されている (図5) 。

調査レポートでは新たなコスト要因として、リモートワーカーがコストに及ぼす影響も調査された。調査の結果、新型コロナウイルス感染症拡大に伴いリモートワークが必要となった企業の内、リモートワークにより情報漏えいコストが増加すると回答した企業は70%、潜在的な情報漏えいの検知と被害拡大防止の時間が増加すると回答した企業は76%に上った。

理由として、コロナ禍に便乗したフィッシングなどの脅威の増加、社内利用を前提としていた端末をリモートワークに移行し在宅で利用されることによる被害発生確率の増加 (不十分な認証・不適切なセグメンテーション・ネットワークセキュリティーの迂回など)、それらによる被害リスクの増大が考えられる。リモートワークに伴うリスクへの対応として、一般的にゼロトラスト・アーキテクチャー*7の検討が推奨されているが、ゼロトラストはあくまで概念にすぎない。

リモートワーク移行に伴う例外運用を排除した上で、企業のセキュリティー・ポリシーに則り、利用者の厳密な特定による認証認可の高度化・マイクロセグメンテーション*8・ソフトウェアに基づく柔軟な制御などを1つ1つ検討していくことが必要である。

*6 Security Orchestration, Automation and Responseの略。自動化・プロセス標準化・既存のセキュリティー・ツールとの統合によって、インシデン ト対応を迅速化するためのツール。

*7 出典:米国国立標準研究所(NIST)「SP800-207 Zero Trust Architecture」 https://csrc.nist.gov/publications/detail/sp/800-207/final

*8 ネットワークを細かい論理セグメントに分割し、ポリシーに基づき各セグメントやセグメント間通信の制御を行うこと。

4.情報漏えいのコスト軽減要因

コスト軽減要因の上位3つは 「インシデント対応のテスト (インシデント対応計画に基づく訓練)」 ( 2 9万5 , 26 7ドル減)、「事業継続性 (バックアップ等のデータ損失予防策)」(27万8,697ドル減)、 「IR*9チームの形成 (情報漏えい等の有事対応を行うチーム)」(27万2,786ドル減)となった。セキュ リティー予算が限られる中、これらを優先的に進めることが望ましい。

1つの会社でインシデントが発生した場合でも、グループ全体として説明責任が求められることが多いため、グループ全体・グローバル全体でセキュリティー管理態勢を整備することが重要だ。攻撃者の観点で考えると、グループ内で相対的に脆弱な会社の方が攻撃の起点として狙いやすく、そこからの侵入によりグループ全体への攻撃が成立しインシデントに至る事例も存在している。グループ・グローバルで一定水準のセキュリティーレベルを担保するためには、グローバルSOC・CSIRT*10の構築により検知・対応態勢の底上げを図り、状況を可視化できる仕組みを整えることがポイントになる。加えてインシデント対応や事業継続性をテストすることにより、有事の際の部門間・グループ間のコミュニケーションが有効に機能することを検証しておくことが重要である。

また今回の調査では、新たにコスト要因として加えられた「侵入テストに敵対的アプローチを使用するレッドチーム演習の影響」が、コスト軽減要因のトップ5となった。境界防御は一定水準を達成している一方で、内部環境は侵入前提で設計されていないために脆弱な状態である企業が一般的には多い。一度侵入を許してしまうと、推測が容易なパスワードの使い回し・重大な脆弱性への対応遅れ・セグメンテーションの未整備など、内部環境における運用の脆弱さを悪用される懸念がある。リモートワークの拡大・クラウド活用に伴い、そうした懸念は増大しているため、TLPT (Threat-Led Penetration Testing/脅威ベースペネトレーションテスト)によって、レッドチーム (攻撃チーム) の視点で何が悪用され得るか洗い出し、同時にブルーチーム (検知・対応チーム) の有効性を検証することで、事前に内部環境の脆弱さを把握し改善策を講じることが重要だ。

5.まとめ

最後に調査レポートをどう活用するべきか、調査結果を踏まえて活用例を紹介したい。一般にセキュリティー投資の費用対効果は算出が難しいと言われている。 しかしながら、対策の優先順位付けにあたって費用対効果分析が求められることが多く、効果の高いものから着手したいと経営者は考えるはずだ。

そうした中、セキュリティー業界においても金銭的指標を共通言語として経営陣とコミュニケーションを試みる動きが出てきている。例えば、FAIR*11というアプローチによってリスクや将来の損失費用を金銭的指標で示すことで、今後の施策の優先順位付けや既存ソリューションの有用性検討に活用できると考えられている。調査レポートも情報漏えい時に発生する各種コストの大きさ、コスト増加及び軽減要因を金銭的指標で定量的に示すことを試みている。経営層の関心事である、クラウドへの移行やゼロトラスト・アーキテクチャーの検討にあたってはセキュリティーが必須であるため、施策の検討にあたり調査レポートの調査結果を参考にして経営層・意思決定者とコミュニケーションしていただければ幸甚である。

さらに別の観点として事業継続が挙げられる。我が国においては2019年に不正利用の頻発によりキャッシュレス決済事業者のサービスが廃止となり、2020年にも大手通信事業者の運営する送金決済サービスが不正出金に悪用され一部サービス停止に至った。これらのようにセキュリティー事案によって顧客の信頼を損ない、事業継続が見直される事例が発生している。サイバーセキュリティ経営ガイドライン(経済産業省、平成29年11月16日公開)*12において、「セキュリティ対策の実施を「コスト」と捉えるのではなく、将来の事業活動・成長に必須なものと位置づけて「投資」と捉えることが重要である。」と説明されているように、経営陣の責任のもとで事業継続に欠かせない投資としてセキュリティー対策を進めていくことが重要であると考える。

*9 Incident Responseの略。

*10 Computer Security Incident Response Teamの略。セキュリティーにかかるインシデントに対処するための組織の総称。

*11 Factor Analysis of Information Riskの略。セキュリティーリスクを定量的に算出するためのフレームワーク。https://www.fairinstitute.org

*12 https://www.meti.go.jp/policy/netsecurity/mng_guide.html