Tokyo SOC Report

2020年上半期 Tokyo SOC セキュリティー・インシデントの概要

2020-09-15

カテゴリー Tokyo SOC Report

記事をシェアする:

IBMセキュリティー・オペレーション・センター(SOC)では、セキュリティー機器から収集した1日あたり350億件以上のセキュリティー・イベントを相関分析エンジンで分析し、アナリストが個別に調査すべきものをセキュリティー・アラートと位置付けています。これらを分析した結果、組織に影響を与える可能性があるものをセキュリティー・インシデントとして通知しています。

本ブログでは、Tokyo SOCで観測したセキュリティー・インシデントを基に2020年上半期(1月~6月)に発生した攻撃の概要について解説します。

2020年上半期の要点は以下となります。

- 高危険度で通知したセキュリティー・インシデントは、クライアントで検知したものが大半を占める。

- セキュリティー・インシデント全体では1月から4月にかけて件数は減少。2019年下半期と比較しサーバーが約39%減少、クライアントが81%増加。

- クライアントで発生したセキュリティー・インシデントの約90%はMicrosoft Office製品の脆弱性を悪用したメール添付ファイルの検知。

初めに高危険度のセキュリティー・インシデントに焦点をあて解説し、次にセキュリティー・インシデント全体についてサーバーおよびクライアントそれぞれの攻撃対象に分けて検知状況の説明をします。

◆高危険度のセキュリティー・インシデントの推移

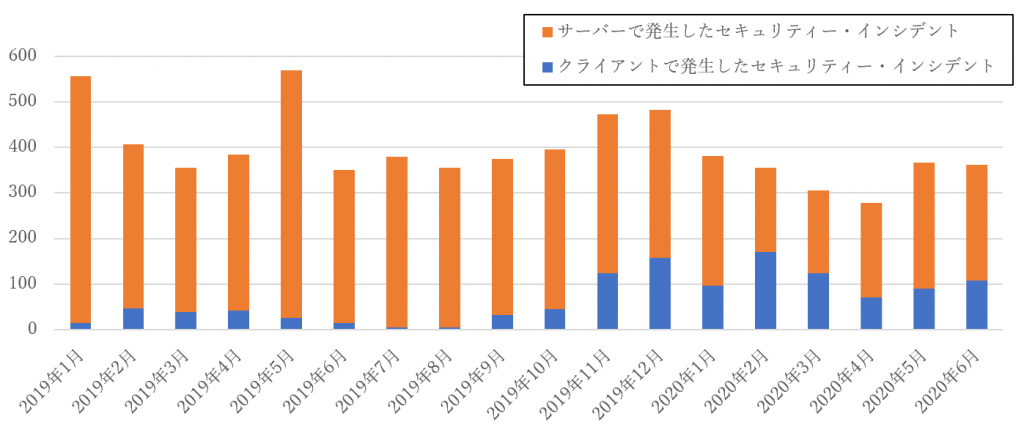

Tokyo SOCにて高危険度(攻撃によって具体的な影響が確認されているもの)と判定し通知を行ったセキュリティー・インシデントの推移を図1に示します。図1では高危険度セキュリティー・インシデントを攻撃の対象別(サーバー/クライアント)に分類しています。

図1 Tokyo SOCで高危険度と判定し通知した件数の推移

(Tokyo SOC調べ 2019年1月1日~2020年6月30日 件数表記なし)

2020年上半期の高危険度セキュリティー・インシデントは2019年下半期の平均と比較し約58%の減少となりました。攻撃対象別ではサーバーで発生した高危険度セキュリティー・インシデントの通知は2020年3月のみで、他は全てクライアントでの発生でした。

クライアントで発生した高危険度セキュリティー・インシデントのうち、2020年1月に発生したインシデントは全てマルウェアEmotetへの感染を示す通信によるものでした。マルウェアEmotetは昨年の10月以降、日本を対象とする大規模なキャンペーンが行われており、Tokyo SOCでも昨年の10月から不正なURLのクリックを促すメールや不正な添付ファイルの検知が続いています。高危険度で通知したC&Cサーバー(攻撃指令サーバー)との通信も、取引先を装った不正な添付ファイルを開いたことにより発生したことが確認されています。

しかし2020年2月以降はEmotetに関連した高危険度インシデントの通知はなくなり、2020年3月と4月には2018年以前に多くの感染を引き起こした金融系マルウェアUrsnifを検知していました。悪意あるWord文書ファイルを開きマクロを有効化すると、Ursnif本体がダウンロードされ感染に至る事が知られており、Tokyo SOCでも関連する通信を複数検知していました。2020年3月以降に日本のユーザーを狙ったばらまきメールキャンペーンが行われていた旨の報告[1]があり、Tokyo SOCも同様にこのばらまきメールによるインシデントを確認したものと考えられます。

またサーバーで発生した高危険度セキュリティー・インシデントは、ランサムウェアWannaCryで悪用されたSMBv1.0の脆弱性(CVE-2017-0143,CVE-2017-0147)を狙う通信を2020年3月にのみ検知していました。

◆Tokyo SOCにおけるセキュリティー・インシデント全体の動向

次に2019年から2020年上半期までのセキュリティー・インシデント全体の推移を図2に示します。

図2セキュリティー・インシデントの推移

(Tokyo SOC調べ 2019年1月1日~2020年6月30日)

2020年1月から4月の検知数は他の月に比べて少なく、4月の検知数は1月と比較し約28%減少となりました。

攻撃対象別に注目すると、2020年上半期にサーバーで発生したセキュリティー・インシデントは2019年下半期と比較し約39%の減少だったのに対し、クライアントで発生したセキュリティー・インシデントは約81%の増加となっています。クライアントでのインシデント発生件数は、2019年9月以降増加傾向となっており、2020年2月にピークを迎え、6月に至るまで高い状態が続いています。インシデント増加の原因は、ばらまきメールにより不審な添付ファイルを送りつける攻撃が増えた事です。月毎にセキュリティー・インシデント数の増減はありましたが、インシデントの内訳は毎月ほぼ同様で、特定の種類の攻撃が急激に増加するなどの傾向はみられませんでした。

次にサーバーおよびクライアントで発生したセキュリティー・インシデントの詳細を示します。

・サーバーで発生したセキュリティー・インシデント

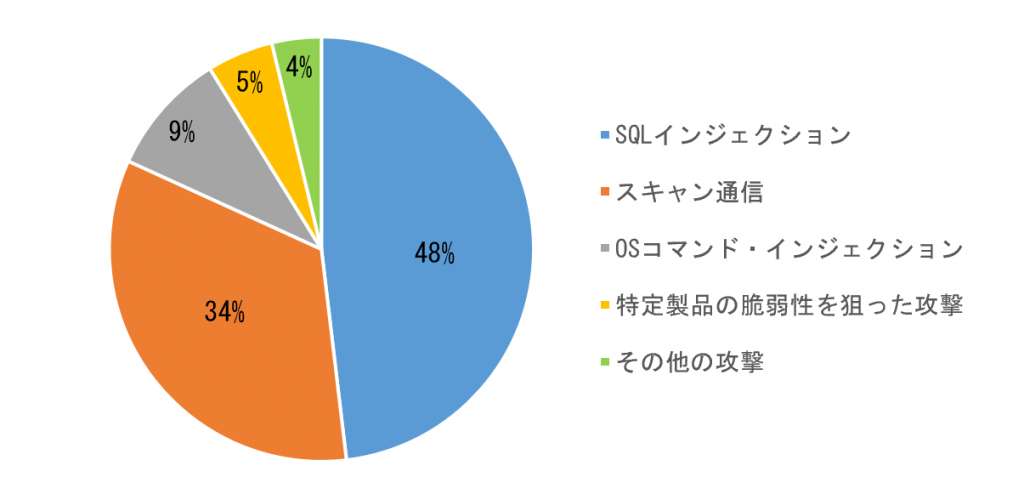

図3はサーバーで発生したセキュリティー・インシデントの内訳です。約半数をSQLインジェクション攻撃によるインシデントが占めており、その攻撃通信の多くはUnion Select構文を用いて不正にデータベース内の情報窃取を試みるものでした。

2番目に多いスキャン通信は全体の34%を占めており、SSH、FTP、RDP、Telnet等のサービスに対する多数の認証試行を行う通信を検知していました。これらはボットネットを構成するマルウェアが感染を広げる際に発生させる通信の一部や、調査目的のスキャンなどを検知したと考えられます。

また特定製品の脆弱性を狙った通信も継続して検知しています。その中でもApache Struts2の脆弱性(CVE-2017-5638,CVE-2017-9791)やApache Tomcatの脆弱性(CVE-2016-4438,CVE-2017-12617)を狙ったと思われる通信が依然として多くを占めていました。

図3 サーバーで発生したセキュリティー・インシデントの内訳

(Tokyo SOC調べ 2020年1月1日~2020年6月30日)

・クライアントで発生したセキュリティー・インシデント

図4はクライアントで発生したセキュリティー・インシデントの内訳です。

クライアントを対象とする攻撃手法の約90%は不審な添付ファイルによるものでした。その多くはMicrosoft Office製品の脆弱性(CVE-2017-8570,CVE-2017-11882,CVE-2018-0798,CVE-2018-0802)を悪用した添付ファイルを受信者に開かせることで、マルウェアへの感染を試みる手法です。脆弱性は公開から数年経過していますが、依然としてこの脆弱性を悪用する添付ファイルを確認しています。

この他、不正なURLのクリックや添付ファイルの開封により発生した不正な接続先へのアクセスや、改ざんされたWebサイトからの不審なファイルのダウンロードも確認しています。

C&C通信は高危険度セキュリティー・インシデントで解説した、EmotetやUrsnifなどのC&Cサーバーへのアクセスの検知となります。

図4 クライアントで発生したセキュリティー・インシデントの内訳

(Tokyo SOC調べ 2020年1月1日~2020年6月30日)

◆まとめ

本ブログでお伝えしてきたように、クライアントを狙った攻撃はこれまでも社会情勢を利用したものが多く、今年世界中で猛威を振るっている新型コロナウイルス(COVID-19)も利用されています。このように、その時々の情勢が攻撃に利用されることを、社員に対して注意喚起することは重要です。

また在宅勤務が増える中で、ネットワークの増強やリモートアクセス環境等、企業側のインフラに迅速な対応が求められることがあります。この際、脆弱性の残る機器の利用や意図しない設定が発生しないように、注意を払うことも重要です。

参考情報

[1]Trend Micro社, “New Ursnif Campaign Targets Users in Japan”

【著者情報】

岡安 貴大

2015年日本アイ・ビー・エム株式会社入社。TSSにてネットワークサポートエンジニアを経て、2019年よりTokyo Security Operation Center(SOC)にてセキュリティ機器のリアルタイム分析業務に従事。CISSP。

頻発するEmotet感染インシデントを徹底解説: 不正メールの検知方法と推奨対策とは 〜Vol.2 Emotetに感染しないためには〜

本レポート作成時点(2020年12月)では幸いにもEmotet感染を狙う日本向けのメールのばらまきは落ち着いている状況にありますが、これまでの状況を踏まえると今後活動が再開する可能性は高いと言えます。また、メール経由でマ […]

頻発するEmotet感染インシデントを徹底解説: 不正メールの検知方法と推奨対策とは 〜Vol.1 Emotetの脅威〜

2019年10月頃から本レポート作成時点(2020年12月)までの間、マルウェアEmotetへの感染を狙う不正メールのばらまきやマルウェア感染インシデントが日本国内において断続的に発生しています。本レポートでは、Toky […]

マルウェアEmotetへの感染を目的としたURL記載型メールの検知状況

2020年7月20日にJPCERTコーディネーションセンター(JPCERT/CC)から発表[1] (IBM外のWebサイトへ)されている通り、Tokyo SOCにおいてもマルウェアEmotetへの感染を目的とした不審なメ […]