ネットワーク&エンドポイント

急速なテレワーク環境の拡大と残されたセキュリティー課題

2020-06-24

カテゴリー インフラストラクチャー保護 | ネットワーク&エンドポイント

記事をシェアする:

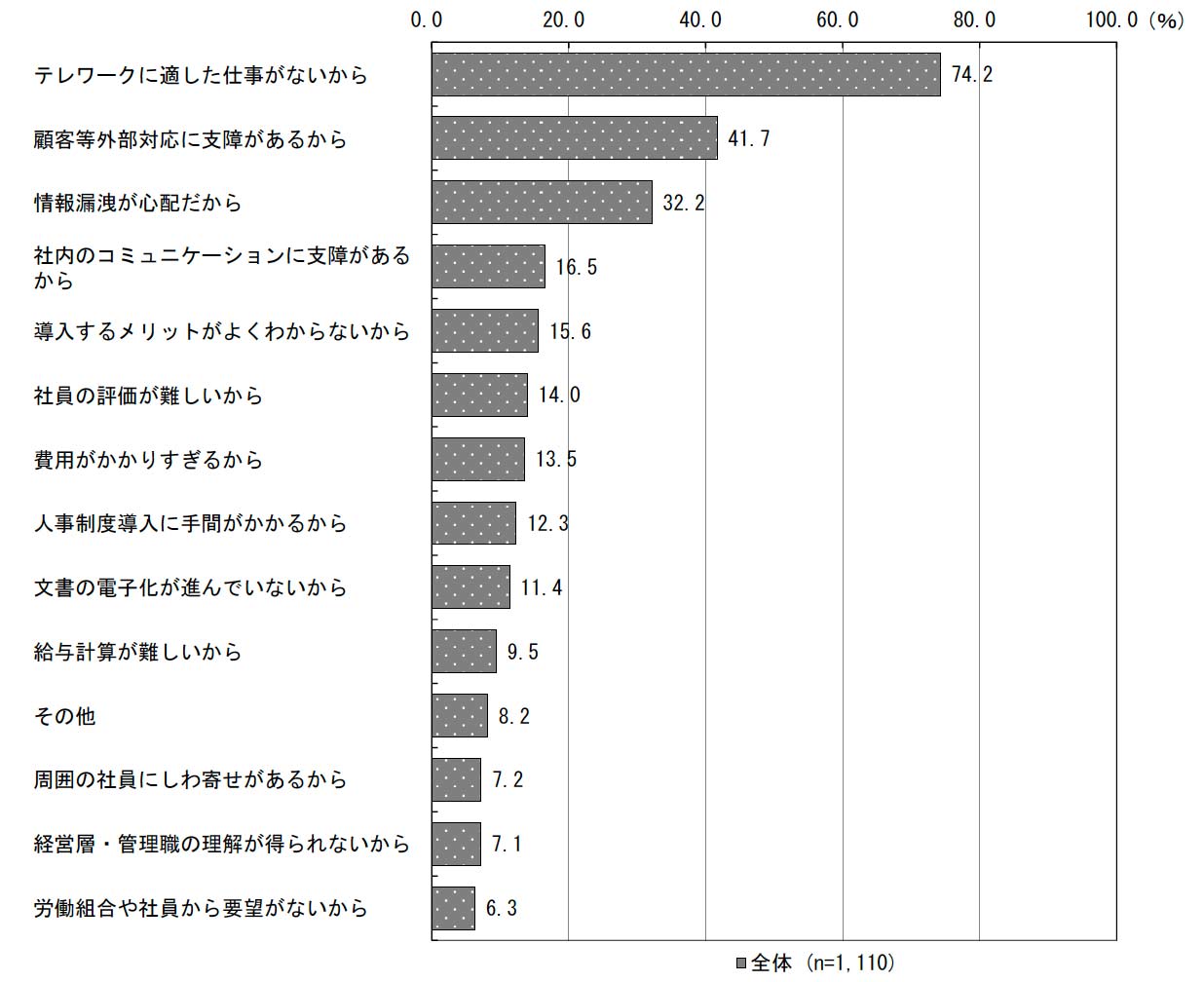

テレワークセキュリティーの確保が急務

時間や場所を有効活用した就労・作業形態による企業価値の向上や、働き手個々人がそのライフスタイルに応じた柔軟な働き方を選択するための手段としてのテレワークの活用が、主にこれまで政府の提唱する「働き方改革」の文脈において進められてきました。とはいえ、さまざまな理由から、これまで各企業におけるテレワークの導入が進みづらい一面があったのも事実です。例えば、令和元年に東京都の実施した「多様な働き方に関する実態調査(2019)」 によれば、テレワークを導入しない理由として「テレワークに適した仕事がないから」「顧客等外部対応に支障があるから」といった業務上の制限事項に続いて「情報漏洩が心配だから」という、セキュリティー上の課題が挙げられています。

ところが、昨今の新型コロナウイルスによる劇的な社会情勢の変化により、こうした状況は様変わりし、この4月に政府が緊急事態宣言を発令して以降、全国的にテレワークの実施が急速に拡大しました。こうした流れの中で、業務の特性上、テレワークによる対応が不可能な業種などを除き、多くの企業がテレワーク導入に舵を切ることとなりましたが、従来から懸念されていたセキュリティー上の課題が解決されたわけではありません。多くの企業では、不安を抱えながらも、従業員や顧客の生命を守るため何とかテレワークを実施しているというのが実情かと思われます。反面、こうした企業においては、テレワーク環境下でも安心して業務を継続するための、セキュリティー対策のニーズが高まっているといえます。

総務省テレワーク セキュリティ ガイドライン

テレワークセキュリティー対策実施にあたっては、現状のセキュリティー対策状況の評価や、脆弱な箇所に対する対策立案、テレワークセキュリティーの監査など、さまざまな切り口が考えられますが、いずれの場合も、総務省が平成30年に公開した「テレワーク セキュリティ ガイドライン」が基本的な考え方を定義したツールとして、特に国内の事業体において活用できると思います。このガイドラインでは「ルール」「人」「技術」の3つの柱を軸とし、技術的な対策項目などに偏らない、バランスのとれた、かつ具体的な対策方針が示されています。さらに、それぞれの対策は「経営者が実施すべき対策」「システム管理者が実施すべき対策」「テレワーク勤務者が実施すべき対策」に分類され、必要なスコープに応じて柔軟に検討を進めることが可能となっています。

さまざまなテレワークの方式

「テレワーク セキュリティ ガイドライン」の特筆すべき点として、一口にテレワークといっても、技術的な側面を見ると様々な実施方式があることを踏まえ、これを類型化し、検討の入り口として提示していることが挙げられます。テレワークの方式が違えば必要な対策が変わってしまうため、検討の初期段階においてこうした類型を用いてシステム特性を特定し、対策の方向性を定めるのは非常に重要です。

実際の企業におけるテレワーク方式は、これらの6つのパターンのいずれか一つだけに該当するとは限りません。パブリック・クラウドサービスの業務利用の拡大を踏まえると、パターン③の「クラウドアプリ方式」とパターン⑥の「会社PCの持ち帰り方式」のハイブリッドを採用しているケースが増加すると思われます。また、同じ企業内でも、拠点や部門によって異なるテレワーク方式を採用しているケースなども考えられます。

オフィスワークとテレワーク、そもそもの違い

このように、テレワークの実現方式は複数の類型に分類可能であることがわかりましたが、そもそもテレワークを行うことにより、これまでのオフィスワークとどのようなセキュリティー上の違いが生まれるのでしょうか。

物理的なセキュリティー対策の観点で考えた場合、これまでのオフィスワークにおけるPCは、フラッパーゲートやICカード、警備員の配置などによって、建物や居室への入退室が安全に管理されていましたが、社外へPCを持ち出して仕事をすることにより、これらの防護機能が失われた状態となり、端末の盗難・紛失といったリスクが高まるといえます。

また、ネットワーク・セキュリティー対策の観点では、これまでは社内ネットワークに接続することにより、ファイアウォールを始めとするさまざまなセキュリティー機器に守られていたPCが、自宅のWi-Fi環境や、場合によっては公共のWi-Fiに接続されることにより、ネットワークにむき出しの状態になってしまいます。結果として、オフィスにPCがあった時に比べて、マルウェア感染のリスク、あるいは感染した場合にこれをすぐに発見できないといったリスクが高まるといえます。

テレワークの方式によって異なる強化すべきポイント

このように、オフィスワークでは当たり前のように備わっていた物理的、およびネットワーク的な防御のレベルが、テレワーク実施によって低下してしまいますので、それらへの対策を行う必要があります。しかし、先に述べたテレワーク方式の違いに、それぞれのリスクを照らしてみますと、必ずしも一律にセキュリティーレベルが低下しているわけではないことがわかります。

例えば、パターン⑥の「会社PC持ち帰り方式」を採った場合、PC内に会社の電子データが保存されているため、PCの盗難・紛失リスクはきわめて高いといえます。逆にパターン①の「リモート・デスクトップ方式」やパターン②の「仮想デスクトップ方式」など、PCに電子データを保存しない方式を採る場合は、仮にテレワークを行う端末が盗難・紛失の被害に遭ったとしても、PCから会社の内部情報が漏洩してしまうリスクはそれほど高くなさそうです。

また、ネットワーク的な脅威についても、リモート・デスクトップ方式など、あくまで会社内のPCを経由して業務を行う場合は、ほぼこれまで通りのセキュリティーレベルが維持できているといえます。

こうしてみると、セキュリティーの観点に注目すれば「会社PCを持ち帰るのは危険」「リモート・デスクトップ方式は安全」という考え方は、単純ではありますが、これまでオフィスで実施してきたセキュリティー対策の資産も活かすことができて、安全なテレワークのあり方のひとつとして正しいものかと思います。

しかしこれはこれで別の新たな問題につながる可能性があります。例えば、これまでは一部の出張者のみがリモート・デスクトップによるテレワークを実施してきたような会社で、同じ仕組みを使って全社員が業務をテレワークに切り替えた場合、ネットワーク機器や仮想プラットフォームのキャパシティーをあっという間に超えてしまい、繋がらない・遅いといったクレームにつながるかも知れません。

このように、安全なテレワーク環境を実現するためには、既にあるセキュリティー対策を活かすことも重要ですが、組織の特性や業務との親和性を図りつつ、トータルで利便性とセキュリティーのバランスに優れたテレワーク方式を新たに検討・採用していくことも必要といえます。

最後の砦は「人」

これまで、テレワークの技術的な方式の差や、それによって発生するセキュリティーレベル低下ポイントの違いなどについて述べましたが、テレワーク環境にさまざまな技術的なセキュリティー対策を施したとしても、そのシステムを使う「人」が最後の砦となることは言うまでもありません。

従業員向けにこれまで行ってきたセキュリティー教育や啓発活動の内容も踏まえつつ、テレワークによって何が変わり、どんなことに気をつけなければならないのか、業務ルールや教育コンテンツなどの見直しが必要かもしれません。

誰でも利用可能な公衆無線LANや、不特定多数の人が出入りする公共空間でのPC画面覗き見など、テレワークの範囲が拡大することで、さまざまな箇所でセキュリティーリスクが増大しています。

例えば、安全性が担保できない公衆無線LANを使ってテレワークをしなければならない場合、どのようなポイントに気をつければリスクを低減することができるのかといった情報をわかりやすく整理して周知する必要があるでしょう。また、PC画面の覗き見によるリスクは、重要情報が漏洩してしまう危険性そのものだけではなく、たまたまそれを目にした人がSNSに「◯◯社の社員のPCの画面が丸見えになっていた」というような投稿をすることで発生するレピュテーション・リスクなどもあるということをあらためて理解してもらう必要があります。

業務環境が、物理的に守られていたオフィスから離れて、利用者個々人の裁量が広がることで、セキュリティー対策における「人」の意識の占める割合はより高まっているといえます。

このように、安全なテレワーク環境を実現するためには、技術的な対策と人的な対策の両輪をバランスよく充実させていくことが重要といえます。

IBM Securityではテレワーク導入にあたっての事前セキュリティー・アセスメントやテレワーク環境におけるセキュリティー監査など、テレワーク環境のセキュリティー対策の実現に向けてご支援いたします。

また、テレワークに不可欠な各種SASE (Secure Access Service Edge) についても、専門知識を持った弊社セキュリティーコンサルタントがお客様のIT環境および業務要件などを考慮した、最適なソリューション選びから設計〜構築〜運用までトータルでご支援いたします。

【関連情報】

テレワークの導入検討や拡張要求に情シス部門はいかに対応できるか

【お問い合わせ】

日本アイ・ビー・エム株式会社 セキュリティー事業本部 セキュリティ&リスクコンサルティング部長 中島大輔まで、メールにてお問い合わせください。

【著者情報】

天野 寛生

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

シニア・マネージング・コンサルタント

CISSP

1999年よりシステム構築やアプリケーション開発エンジニアとして活動後、2007年よりサイバーセキュリティー業務に従事。大手システムベンダやコンサルティング・ファームを経て、2018年に日本アイ・ビー・エム株式会社に入社。様々な業界のセキュリティー・リスク・アセスメントや、セキュリティー・ソリューション・サービスの導入支援に携わる。

サービス責任者

中島 大輔

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

セキュリティ&リスクコンサルティング部長

1991年に日本アイ・ビー・エム株式会社に入社。お客様担当SEとして主にネットワーク・インフラ分野の設計・構築を担当後、2003年よりセキュリティー・コンサルタントとして、グローバル・セキュリティー管理態勢整備、CSIRT構築、セキュリティー・アセスメント、リスク分析、プライバシー保護、技術情報保護など、業種、分野問わず、サイバーセキュリティーにかかわる数多くのコンサルティングやプロジェクトをリードし、チームビルディングや組織マネージメントに豊富な実績を有している。

事業責任者

小川 真毅

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

理事/パートナー

CISSP CISA CISM CBCI PMP MBA

【事例】大手商業銀行、IBM X-Force Redの侵入テストを採用し、犯罪組織の手法を特定

IBM X-Force Red の侵入テストが、犯罪組織によるATM からの現金の盗難方法の特定に貢献 この銀行は、自社の広範なネットワーク内のATM にセキュリティー侵害が発生していることを検知した際に、IBM X-F […]

ICS関連プロセスを停止できるランサムウェア EKANS

セキュリティーの研究者は、EKANSランサムウェアが組織の産業用制御システム(ICS)に関連するプロセスを停止する能力を持っていることを確認しました。 Dragos はその分析で、EKANSランサムウェアがまず被害者のマ […]

脆弱性診断を着実に進めるためのガイド

脆弱性診断をどのように進めればいいのか、よくわからないと感じているセキュリティー担当者もいることでしょう。特に自動的に作成されたレポートをもとに脆弱性を診断する必要がある場合、そう思う担当者がいても不思議で […]