セキュリティー・インテリジェンス

リモートアクセス環境のセキュリティー・モニタリングを見落としていませんか

2022-01-13

カテゴリー セキュリティー・インテリジェンス

記事をシェアする:

コロナ禍によるテレワークの加速

かねてより在宅勤務等、働き方の多様化が言及されていた中、新型コロナウイルスにより、業種を問わずテレワーク環境の整備また移行が加速しています。

テレワークやクラウド環境への移行が進むにつれ、従来の社内環境や境界セキュリティーに重点を置いた対策だけでは不十分となり、最近ではゼロトラストと呼ばれるセキュリティーモデルにより組織の環境が見直されています。そのような中、リモートアクセス経由でのセキュリティーインシデントも増加傾向にあり、対策強化が急務です。

ここではテレワーク環境におけるセキュリティー・モニタリングに焦点をあて、X-Force Threat Management (XFTM) / QRadarによる対策の一部を紹介します。

参考

・Managed SIEMからX-Force Threat Management (XFTM)

・ゼロトラスト・セキュリティーの要諦

リモートアクセス環境におけるモニタリングのポイント

自宅や外出先から仕事を行う場合、会社から支給されたPC・タブレット・スマートフォンなどから、VPN経由で社内インフラ環境を利用しているかと思います。または昨今、メール、ファイルサーバ、リモート会議などのインフラ環境がクラウド環境に移行がすすみ、VPN経由でなくとも職場にいる時と遜色ない環境が提供されています。そのようなリモートアクセス環境をXFTM / QRadarでモニタリングする場合のポイントを以下に説明します。

ポイント1: VPNログの取り込みは必須 (PCの特定)

VPN経由でリモートアクセスするPCの場合、社内のファイアウォールやProxy等で検知したログの始点IPアドレスは自宅・外出先で付与されたPCの実IPアドレスではなく、VPNから付与されたプールIPアドレスになります。分析を行う上でVPNのプールIPアドレスだけではPCの利用者を特定することは困難であるため、リモートアクセス経由のPC利用者を特定するためにはVPNのセッションログが必要になります。

VPNのセッションログにはVPN接続したユーザ名や接続元のプロバイダのIPアドレス情報が含まれており、あらかじめSecurity Information and Event Management(SIEM)に取り込むことでPC利用者の特定が容易になります。SIEMの監視対象配下にリモートアクセス環境がある場合には、VPNのセッションログを取得することを強く推奨します。

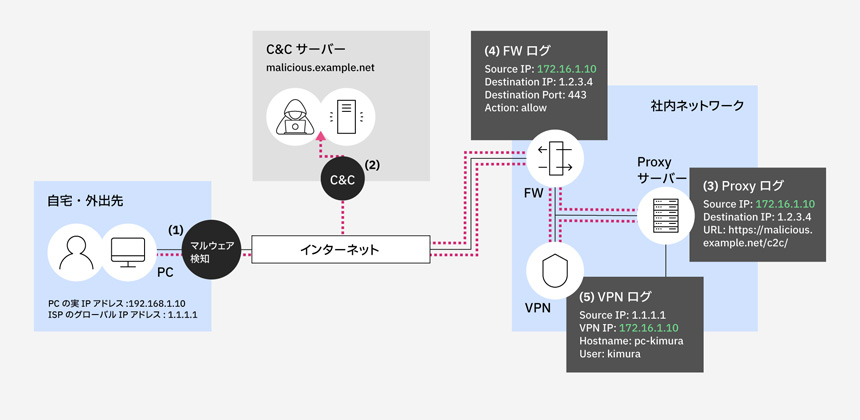

VPNセッションログが必要になる事例を次に示します。

- 社内VPN接続している自宅・外出先のPCがマルウェア感染しC&C通信が発生 (1)

- C&C通信は社内Proxyサーバ・FWを経由して社外C&Cサーバへアクセス (2)

- 社内Proxyサーバのログ (3)およびFWのログ (4)には、VPNプールIPアドレス (172.16.1.10)からのアクセスとして検知

→ (3),(4)のログからだけでは実際の利用者の特定は困難 - VPNのセッションログ (5)をSIEMに取り込みFW/Proxyのログと相関分析することで実際の利用者(User: kimura)の特定が容易になる

ポイント2: VPN経由しないPCは相関分析できない

従来までは自宅や外出先から社内インフラを利用する場合はVPN経由で社内ネットワークにリモートアクセスする必要がありました。しかし、昨今はそれらの環境がクラウドへの移行が進んだことで、VPNを経由せずともメール・Webアクセス・ファイル共有などの業務で必要な最低限の機能が利用可能になりました。VPN経由しない場合、例えばPCにインストールされたEDRで検知したアラートのIPアドレスは、そのPCの実IPアドレス、つまり自宅・外出先で付与されたIPアドレスになります。当然ながら社内ネットワークにあるファイアウォールやProxyなどに通信ログは残らないため、PCで検知したEDRのログと社内ファイアウォール/Proxy等のログとのQRadarによる相関分析は行えません。

また、自宅・外出先でPCに付与されるIPアドレスはプライベートIPアドレスがほとんどで、それらは社内で使用しているIPアドレスと重複する可能性が高くなります。重複した場合、IPアドレスは同じだが全く異なるPC /サーバ間で相関分析が行われ、結果として誤ったオペレーションにつながる可能性があります。

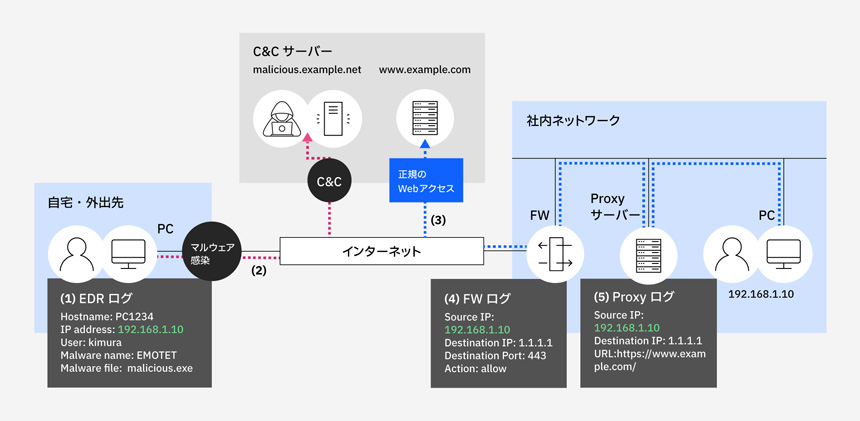

VPN接続しない場合に誤った相関分析が発生する事例を次に示します。

- 自宅・外出先PCがマルウェア感染しEDRで検知 (1)

- 社内VPN接続していないため、社内FW/Proxyサーバを経由せずに社外C&Cサーバへ直接通信を行う (2)

- マルウェア感染の前後のタイミングで自宅・外出先PCと同じIPアドレスを使用している社内PCから正規のWebアクセスが発生 (3)

- 自宅・外出先PCで検知したEDRログ (1)と社内FWログ (4)/Proxyログ (5)が同じ時間帯かつ同一始点IPアドレスのため同一端末としてSIEMで相関分析される

→実際には異なる2つのPCであるため誤った相関分析がされてしまう。

アセット情報による自宅PCの特定

前述の通り、VPN経由しないPCのEndpoint Detection and Response(EDR)ログは、QRadarによる正しい相関分析が行われなくなり、更には社内で使用しているIPアドレスと重複することでオペレーションミスが発生する可能性もあります。これを回避するには、リモートアクセスの場合はVPN経由を必須とすることが挙げられますが、必ずしも徹底できるものではありません。そのためVPN経由できないPCがあることを前提としたモニタリング環境をあらかじめ構築しておく必要があります。

IPアドレス重複によるQRadarの誤った相関分析やオペレーションミスを防ぐ手段の一つに、会社PCのアセット情報を管理する方法があります。管理する情報としてIPアドレスやホスト名などに加え、PCを特定できる一意の情報が必要です。一意の情報とは、MACアドレスやEDRの管理上の識別子が該当し、それら一意の識別子を用いることでIPアドレス重複によるミスオペレーションを減らすことが可能です。

SOAR / Resilientによるアセット情報の管理

アセット管理を行うことでIPアドレス重複によるミスオペレーションを減らすことが可能になりますが、アセット情報と検知したアラートとの突合をオペレーション担当者が目視で行う場合、見落としや読み間違えなどのヒューマンエラーによるミスオペレーションが起こる可能性があります。ヒューマンエラーの問題を防ぐためには、アセット突合処理の自動化が必要になります。アセット突合などのオペレーションの自動化・効率化を行う際に効果を発揮するのがSecurity Orchestration, Automation and Response (SOAR) / Resilientです。

SOAR / Resilientは、Managed Security Servicesを含む、インシデントレスポンス全体のプロセスをサポートする機能を提供します。お客様のPlaybookにもとづいたオペレーション・タスクの自動化・簡略化を実現し、オペレーション担当者の負担を減らし、更にはヒューマンエラーの防止にもつながります。また、IBMが提供するResilientはアセット突合などAPI等を使用した細かなカスタマイズが可能なため、お客様環境に即した環境を提供することが可能です。

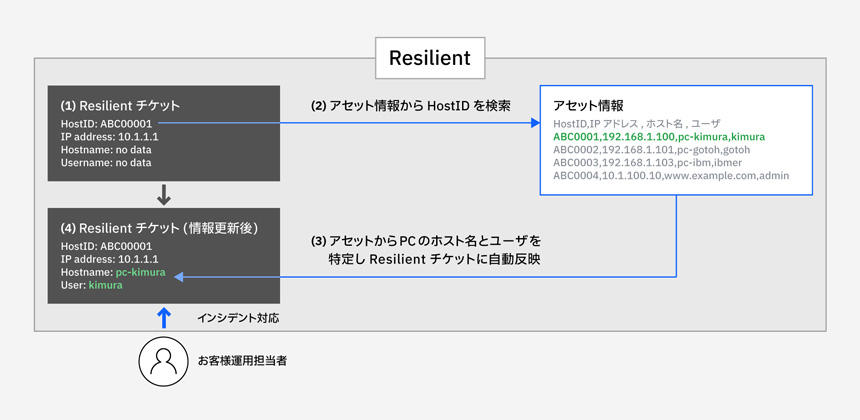

Resilientでアセット情報との突合により端末特定する事例を次に示します。

- Resilientでチケットが起票される (1)。この時点ではResilientチケットの情報からホスト名やユーザ名を特定できていない

- チケットに記録されている一意の端末識別子(HostID)とアセット情報のHostIDを突合し、端末のホスト名とユーザ名を特定する (2)

- 特定したホスト名とユーザ名をResilientチケットに自動反映する (3)

- ホスト名とユーザ名の情報が反映されたResilientチケット (4)より、お客様運用担当者が利用者を特定し、利用者への連絡や対応を行う

最後に

テレワークやクラウド移行が進む中でのセキュリティー・モニタリングのポイントについて説明しました。より適切なセキュリティー・モニタリングを行うためには、本稿で記したリモートアクセス環境を含め、各社様々な環境に応じた脅威シナリオの策定と実装が非常に重要です。

IBMが提供するXFTMでは、リモートアクセス環境をはじめ、それら多様なニーズに応えるべく豊富な経験や知見をもとに様々な脅威シナリオやSIEMルールを提供しています。また、XFTMとSOAR / Resilientとの連携により、オペレーションの自動化、簡略化、ヒューマンエラーの防止など、お客様の負担を減らしセキュリティーを強化するためのソリューションも用意しています。リモートアクセス環境を新たに構築したい、またはリモートアクセス環境を含めた全体を見直したいなどのご要望がありましたら、是非IBMまでご相談ください。

【著者情報】

木村 靖

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

シニアアーキテクト

90年代から脆弱性診断、インシデントレスポンス、MSSに係わり、MSSでは国内外の商用SOCにて上級アナリスト/アドバイザーとして従事。2019年よりXFTMの国内展開をリード。オンラインメディアの執筆多数。

後藤 久

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

エグゼクティブアーキテクト

UUCP、IPネットワーク管理に従事後、90年代後半より国内外の複数の商用SOC / CSIRTの立ち上げに参画。2019年よりXFTMの国内展開をリード。

大規模言語モデル(LLM)の隠れたリスク:催眠術をかけられたAIの実状

この記事は英語版 Security Intelligenceブログ「Unmasking hypnotized AI: The hidden risks of large language models」(2023年8月8 […]

IBM Security Trusteer Rapport (ラポート)のダウンロードおよび購入を騙る不審サイトにご注意ください

架空の団体から贈与金を受け取れる等のフィッシング・メールが届き、メール本文に記載されたリンクをクリックすると不正サイトへ誘導され、金銭を安全に受け取るためと称して IBM Security Trusteer Rappor […]

ゼロトラスト・セキュリティーの実現に向けたSASE導入ポイント

1. はじめに Tokyo2020に向けて一部の企業がリモートワークを推進してきましたが、2020年初頭からCOVID-19の流行によりテレワークのニーズが急速に高まったのは記憶に新しいと思います。 またそ […]