Tokyo SOC Report

頻発するEmotet感染インシデントを徹底解説: 不正メールの検知方法と推奨対策とは 〜Vol.2 Emotetに感染しないためには〜

2021-01-29

カテゴリー Tokyo SOC Report

記事をシェアする:

本レポート作成時点(2020年12月)では幸いにもEmotet感染を狙う日本向けのメールのばらまきは落ち着いている状況にありますが、これまでの状況を踏まえると今後活動が再開する可能性は高いと言えます。また、メール経由でマルウェア感染を狙う攻撃はEmotet以外にも継続して行われています。以下、メール経由の攻撃に備えて推奨される対策を、感染防止の観点と感染後の対応の2つの観点からご紹介します。

[2020/1/28更新]EuropolによりEmotetがテイクダウンされ、感染後の外部サーバーへの通信が無害化されるようになりました。

World’s most dangerous malware EMOTET disrupted through global action | Europol

・感染防止の観点

感染を防止するための観点として次の対策を推奨します。

A) マクロの実行を迂闊に許可しないための注意喚起の徹底

B) 受信可能なメール添付ファイル形式の制限

C) 導入済みのセキュリティー対策製品・サービスの運用状況確認

A) マクロの実行を迂闊に許可しないための注意喚起の徹底

図1はEmotetへの感染を狙う不正なWordファイルを開いた画面の例です。画面上部に表示されている「コンテンツの有効化」ボタンをクリックしてマクロの実行を許可することで、Emotetへの感染動作が開始されます。逆に言えば、添付ファイルを展開しWordファイル自体を開いてしまった場合であってもマクロの実行を許可する前であればマルウェア感染には至りません。この点を踏まえ、組織内への注意喚起や定期的なセキュリティー教育において、「コンテンツの有効化」を促すようなファイルを開いた場合には一度立ち止まり、正常なファイルであることが確認できた場合にのみ実行するよう繰り返し案内いただくことを推奨します。

図1 不正なマクロを含むWordファイルを開いた画面の例

X-Force Incident Responseにおいて「不審な添付ファイルを開いてしまった」というご相談を受けたケースでも、コンテンツの有効化ボタンを押す前にファイルを閉じたことでマルウェア感染には至らなかったケースが複数ありました。

マクロを実行させてマルウェア感染を狙う攻撃は、Emotetに限らずメール経由のマルウェア感染で過去数年に渡り用いられている典型的な手法です。そのため、「コンテンツの有効化」を見た際には一度立ち止まる作法を身につけることでEmotetだけでなく今後発生しうる類似の手口によるマルウェア感染のリスクを低減することが可能です。

B) 受信可能なメール添付ファイル形式の制限

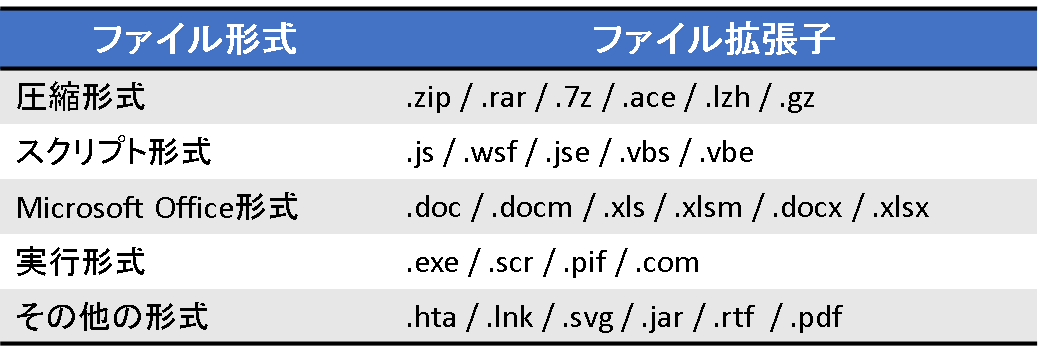

パスワード付きZIPファイルが添付されたメールの受信を拒否するなど、受信可能なメール添付ファイル形式や拡張子での制限を検討してください。Emotetが利用するzipやdocを含め、過去に攻撃に利用されたことのある主な添付ファイル拡張子を図2に示します[1]。

通常業務での利用有無や代替のデータ受け渡し手段を検討した上で、可能なものからでも制限を実施いただくことで不正メールを受信するリスクを低減することが可能です。

図2 マルウェア感染を狙う添付ファイルで利用される主な拡張子

C) 導入済みのセキュリティー対策製品・サービスの運用状況確認

ネットワーク、メール、エンドポイントなどの導入済みセキュリティー製品やサービスの設定や運用が適切であるかご確認ください。

特に各製品における防御設定が昨今の脅威動向を考慮した設定となっているか、定期的に見直すことが大切です。Emotetではマルウェアに感染してから数分以内に端末情報を窃取され後続のマルウェア感染に至る事例を確認しており、製品が出すアラートに人が気付いた時には既に手遅れといったケースが十分に想定されます。このようなケースではセキュリティー製品において効果的な防御設定を行うことがインシデントを防止する上で重要になります。

X-Force Incident Responseの対応事例では、Emotetの感染・活動は許してしまったものの、Emotetがダウンロードした別のマルウェアのC2通信を導入済みIPSが全て遮断しており、被害の拡大が防止できた事例がありました。一方、導入済みのエンドポイント・セキュリティー製品がWordのマクロ実行後のPowerShellの起動を検知していたものの防御設定がなされておらず、Emotetの感染・活動を許してしまった事例もあります。

マルウェア感染を100%防御することは不可能であるという点は残念ながら事実と言えますが、導入済みの製品やサービスを効果的な設定とし、多層防御を適切に機能させることでセキュリティー・インシデントの防御に役立てることが可能です。

・感染後の対応の観点

マルウェア感染が発生してしまった際の対応についてもあらかじめ整理しておくことを推奨します。主なポイントは以下のような点です。

A) ログの取得設定と取得手順の確認

B) インシデント発生時の体制の整備

C) 外部サービスを活用する場合、依頼や情報連携の手順の確認

D) インシデント発生時の予行演習の実施

A) ログの取得設定と取得手順の確認

インシデントの検知・対応において最も重要な項目の一つがログです。必要な場面で十分な情報が取得できるよう、取得可能なログの種類や内容を確認しておくことを推奨します。一言にログの活用と言うと対象のログは多岐に渡りますが、メール経由のマルウェア感染インシデントを想定した場合次のようなログが対象になります。

- ネットワークアクセスログ(Proxyログ、ファイアウォールログ等)

- メールサーバーログ(認証ログ、送受信ログ)

- セキュリティー製品・サービスのアラートログおよび検体

ネットワークアクセスログは、C2サーバーへの接続有無の確認や接続元ホスト(マルウェアが活動しているホスト)の特定に利用できます。メール添付ファイルを開いて感染したホストだけでなく、Emotet感染ホストからの横展開により感染を受けてC2通信を行なっているホストを洗い出すための情報の一つとしても活用できます。

メールサーバーログは不正メールを受け取ったメールアドレスの特定や、窃取された認証情報によるメールサーバーへの不正ログインの有無を確認するために利用できます。

セキュリティー製品・サービスのログは検知内容に加え、検体が確保できる設定としておくことで後の調査に役立てることが可能です。

これらのログを活用するため、次のような確認を実施してください。

- 保管期間は十分であるか

- 取得内容は適切であるか(必要な情報が出力される設定となっているか)

- 必要に応じて参照できる手順があるか

インシデントが発生し、ログを参照するタイミングになって初めて必要な情報が記録されていないことに気づくケースは多くあります。例えばX-Force Incident Responseの対応事例においては、ログは取得されていたもののローテーションされてしまっており、インシデント発生前後の記録を参照できなかった事例が複数存在します。

ログの保管期間や取得内容について一律の推奨値を提示することは困難ですが、出力されるログのサイズと利用可能なストレージ容量等の兼ね合いを考慮しながら数ヶ月〜1年間程度のログが保管できる状態とすることが望ましいと考えられます。また、調査時にスムーズにログを取得・参照できるよう、確認手順を整備しておくことを推奨します。

B) インシデント発生時のフローの整備

インシデント発生時における組織内での体制、特に迅速かつ適切に承認プロセスを進めることができるか事前に検討しておくことを推奨します。また、事後対応手順や終了基準、部門間での連携手順が明確になっているかをご確認ください。

C) 外部サービスを活用する場合、依頼や情報連携の手順の確認

インシデント調査を外部サービスに依頼する場合、事前のやりとりが可能であれば次のような点をあらかじめ合意しておくことでスムーズな対応が期待できます。

- 対応依頼時の連絡先や連絡内容

- フォレンジック調査やマルウェア解析を依頼する場合、情報の取得および受け渡し方法

特にフォレンジック調査を依頼する可能性がある場合には、ストレージイメージやメモリダンプなど情報を取得するためのツールの準備や利用手順をあらかじめ確認し、事前にテストしておくことが重要です。また、それらのデータは数百GBから1TB以上の容量となる可能性が高いため、受け渡し方法についても事前に取り決めておくことを推奨します。

D) インシデント発生時の予行演習の実施

上記のような準備を実施した上で、インシデント発生を想定した訓練を定期的に実施することを推奨します。一度定めたツールや手順も、システムの更新や業務の変化、人員の入れ替え等によって正常に機能しなくなる場合は十分に想定されます。定期的にウォークスルーテストを実施し、実態と合わなくなった箇所を修正しておくことを推奨します。

・メール経由で感染するマルウェアはEmotetに限らない点に注意

インシデント対応にあたり、メール経由で感染するマルウェアは必ずしもEmotetであるとは限らない点に注意してください。例えば、2020年11月以降はEmotetと類似のなりすましメールやパスワードZIPされた添付ファイルを用いたメールで別のマルウェア(IcedID)を感染させる攻撃が行われています。X-Force Incident Responseにおいても、Emotet感染への対応依頼として調査を開始したところ、実際にはEmotet以外のマルウェア感染であった対応事例があります。

Emotet感染の疑いに限定して対応を行なった場合、Emotet以外の感染痕跡を見逃してしまい誤った判断をしてしまう恐れがあります。影響判断を行う際にはこの点を念頭に置いて対応するようご留意ください。

<まとめ>

本レポートではEmotet感染を狙う攻撃を取り上げ検知状況や攻撃の流れを解説するとともに、メール経由のインシデントにおいて推奨される対策について感染防止、感染後の対応という2つの観点で解説しました。

IBM Securityでは、Emotetをはじめとするサイバー攻撃に対応するための包括的なサービスを提供しています。

- Managed Network Security Services(MNSS):ファイアウォールやIDS/IPS、UTMなどネットワークセキュリティー製品やサービスに対する24時間365日の運用監視をご提供します。

- IBM Security X-Force Managed Detection & Response Services (英語):EDR製品に対するアラート分析、ポリシー管理、およびプロアクティブな脅威ハンティングサービス等をご提供します。

- IBM Security X-Force Incident Response:インシデント発生時の初動対応から封じ込め、根絶、回復などの対応支援や、インシデント発生に備えた平常時の活動支援をご提供します。

- IBM X-Force Threat Management:IBM QRadar SIEMとIBM Resilient SOAR Platformを組み合わせた脅威監視・分析のための環境の設計や構築・運用・監視をご提供します。

・本内容はIBMの調査に基づくものであり、ここで解説している以外の動作や影響がないことを示すものではありません。

・また、ここで紹介している対策ですべての脅威や影響を防ぐことができることを保証するものではありません。

【関連情報】

頻発するEmotet感染インシデントを徹底解説: 不正メールの検知方法と推奨対策とは 〜Vol.1 Emotetの脅威〜

【著者情報】

執筆者

窪田 豪史

日本アイ・ビー・エム株式会社

セキュリティー事業本部 コンサルティング&システム・インテグレーション

X-Force & Security Intelligence

2007年日本アイ・ビー・エム株式会社入社。Tokyo Security Operation Center(SOC)アナリストとして監視・分析業務や脅威情報発信を行う。2018年よりX-Force Incident Response 日本チームメンバーとしてセキュリティー・インシデント対応支援等に従事。CISSP、GREM、GCFA

執筆者

柳 優

日本アイ・ビー・エム株式会社

セキュリティー事業本部 Managed Security Services

2008年日本アイ・ビー・エム株式会社入社。TSDLにてミドルウェア製品エンジニアを経て、2015年よりTokyo Security Operation Center(SOC)にてセキュリティー・アナリスト業務に従事。現在は、MDR Cyber Threat ResponderとしてEDR製品の分析等を行う

担当マネージャー

徳田 敏文

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

X-Force インシデント・レスポンス

Manager, Japan Leader

2006年、ISSの執行役員最高情報セキュリティ責任者(CISO)に就任、技術本部長を兼任する。 2007年、日本IBMとの会社統合後、情報セキュリティーインシデント対応とISMSの推進を担当。2008年に起きた個人情報漏洩事件では、匿名P2P通信を逆探知し違法情報の拡散犯人検挙に貢献。これらの経験を活かし、現在、日本IBMのインシデント対応サービスである、X-Force Incident Responseを担当。自らもセキュリティー・インシデント対応として、現地調査や各種分析調査を担当する。

事業責任者

小川 真毅

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

理事/パートナー

CISSP CISA CISM CBCI PMP MBA

頻発するEmotet感染インシデントを徹底解説: 不正メールの検知方法と推奨対策とは 〜Vol.2 Emotetに感染しないためには〜

本レポート作成時点(2020年12月)では幸いにもEmotet感染を狙う日本向けのメールのばらまきは落ち着いている状況にありますが、これまでの状況を踏まえると今後活動が再開する可能性は高いと言えます。また、メール経由でマ […]

頻発するEmotet感染インシデントを徹底解説: 不正メールの検知方法と推奨対策とは 〜Vol.1 Emotetの脅威〜

2019年10月頃から本レポート作成時点(2020年12月)までの間、マルウェアEmotetへの感染を狙う不正メールのばらまきやマルウェア感染インシデントが日本国内において断続的に発生しています。本レポートでは、Toky […]

マルウェアEmotetへの感染を目的としたURL記載型メールの検知状況

2020年7月20日にJPCERTコーディネーションセンター(JPCERT/CC)から発表[1] (IBM外のWebサイトへ)されている通り、Tokyo SOCにおいてもマルウェアEmotetへの感染を目的とした不審なメ […]