Tokyo SOC Report

マルウェアEmotetへの感染を目的としたURL記載型メールの検知状況

2020-10-26

カテゴリー Tokyo SOC Report | 検知状況

記事をシェアする:

2020年7月20日にJPCERTコーディネーションセンター(JPCERT/CC)から発表[1] (IBM外のWebサイトへ)されている通り、Tokyo SOCにおいてもマルウェアEmotetへの感染を目的とした不審なメールが継続して確認されています。

以前Tokyo SOC Blog[2]で紹介したように、過去やり取りをしていたメールを利用し、そのメールに悪意のあるファイルを添付したり、不正なWordファイルをダウンロードさせるURLをメール本文に記載するといった巧妙な手口は、その後も続いています。

図1に、Emotetに感染する可能性があるURL記載型メールのTokyo SOCにおける検知状況を示します。該当メールは7月22日から検知を確認しており、7月28日には約180件に増加している状況でした。

図1 マルウェアEmotetに感染する可能性があるURL記載型メールの検知状況

(Tokyo SOC調べ 2020年7月1日~2020年8月30日)

図2にこれらのメールの時間帯別検知状況を示します。

ユーザーが業務を開始する時間から感染を狙ったメールを多く受信しています。その後件数は減りますが、業務終了と考えられる時間まで継続しています。またこれらメールの件名や本文に日本語が使われていることからも、日本のユーザーを狙って送信されていることが分かります。

図2 マルウェアEmotetに感染する可能性があるURL記載型メールの時間帯別検知状況

(Tokyo SOC調べ 2020年7月1日~2020年8月30日)

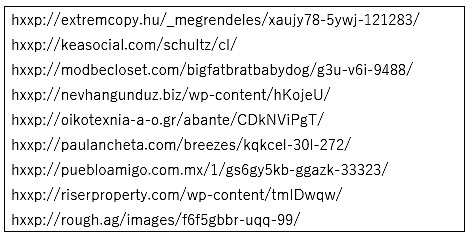

次に、Tokyo SOCで確認しているメール本文に記載された不審なURL例を図3に示します。下記URLにアクセスすることにより、感染させるためのファイルがダウンロードされます。

図3 マルウェアEmotetに感染する可能性があるメール本文に記載されたダウンロードURLの例

マルウェアに感染しないために、組織内での情報共有や体制の確認とあわせて技術面での対策を行うことが有効です。

■組織内での情報共有やインシデント発生時の体制についての確認

メールが一見して不審かどうか見分けがつかないケースが多く確認されています。特に出社後や休憩明けなど複数のメールを確認する際にはより注意が必要であり、組織内のユーザーに定期的に注意喚起を行うことが重要です。

また、万が一組織内で感染端末が見つかった場合に備えて、適切な組織への連絡フローや事後対応手順が明確になっているかをご確認ください。

■技術面での対策

各IPS製品ではEmotetの不審な通信を捉えるシグネチャーや検知ロジックがありますが、頻繁に攻撃手法や通信のパターンが変化している状況では、下記のような多層防御による対策をあわせてご検討ください。

- メールセキュリティーサービスを使用して不審なメールを遮断する

- 不審なファイルを開封してしまった場合に備えてクライアントにEDR製品やアンチウィルスソフトを導入する

- 感染してしまった場合に備えて、IPS製品で感染後に発生する通信を遮断する

- Microsoft社のOffice製品において業務上マクロ機能を使用しない場合には「警告を表示せずにすべてのマクロを無効にする」という設定 (IBM外のWebサイトへ)へ変更する[3]

また自社サイトがマルウェアの配信元にならないよう、外部公開しているWebサイトに改ざん可能な脆弱性が残っていないか改めてご確認ください。

【参考情報】

[1] JPCERT/CC マルウエア Emotet の感染に繋がるメールの配布活動の再開について (追加情報)

https://www.jpcert.or.jp/newsflash/2020072001.html (IBM外のWebサイトへ)

[2] マルウェアEmotet (エモテット) への感染を目的としたメールの検知状況 【年末・年始期間の不正メールにご注意ください】

https://www.ibm.com/blogs/security/jp-ja/emotet-detection-status-201912/

[3] Microsoft Officeサポート: Office ドキュメントのマクロを有効または無効にする

https://support.office.com/ja-jp/article/office-ドキュメントのマクロを有効または無効にする-12b036fd-d140-4e74-b45e-16fed1a7e5c6

【著者情報】

Tokyo SOC Report

Tokyo SOC Report

本レポートは、IBMが全世界で提供しているセキュリティー運用監視サービス「Managed Security Services」(MSS)の中で、世界8カ所(東京、北米3拠点、ブリュッセル、ヴロツワフ、オルトランディア、バンガロール)の監視センター(セキュリティー・オペレーション・センター:SOC)にて観測したセキュリティー・イベント情報に基づき、主として日本国内の企業環境に影響を与える脅威の動向を、Tokyo SOCが独自に分析し、まとめたものです。

頻発するEmotet感染インシデントを徹底解説: 不正メールの検知方法と推奨対策とは 〜Vol.2 Emotetに感染しないためには〜

本レポート作成時点(2020年12月)では幸いにもEmotet感染を狙う日本向けのメールのばらまきは落ち着いている状況にありますが、これまでの状況を踏まえると今後活動が再開する可能性は高いと言えます。また、メール経由でマ […]

頻発するEmotet感染インシデントを徹底解説: 不正メールの検知方法と推奨対策とは 〜Vol.1 Emotetの脅威〜

2019年10月頃から本レポート作成時点(2020年12月)までの間、マルウェアEmotetへの感染を狙う不正メールのばらまきやマルウェア感染インシデントが日本国内において断続的に発生しています。本レポートでは、Toky […]

マルウェアEmotetへの感染を目的としたURL記載型メールの検知状況

2020年7月20日にJPCERTコーディネーションセンター(JPCERT/CC)から発表[1] (IBM外のWebサイトへ)されている通り、Tokyo SOCにおいてもマルウェアEmotetへの感染を目的とした不審なメ […]