クラウド・セキュリティー

DX時代のクラウド・セキュリティー:クラウド第2章をセキュアにせよ 〜Secure the Chapter 2〜 Vol. 3

2020-05-22

カテゴリー クラウド・セキュリティー

記事をシェアする:

データ保護

クラウド第2章では、お客様の個人情報や企業活動にとって重要なデータがクラウド上に保持されることになります。一方でIBM X-Forceによる調査レポート「脅威に対するインテリジェンスの指標 2020」(要登録)によると2019年に漏洩したデータは85億レコードに上ると言われ、適切なデータ保護対策の重要性が増しています。データ保護の観点では、以下のようなことが求められます。

重要データの所在の可視化

ハイブリッド・マルチクラウド化が進展するによるシステム環境の複雑化と、事業部門(LOB)主体のクラウド活用推進が相まって、保護が必要なデータが散在し、一元的な把握が困難になる傾向にあります。重要データを特定し、マルチクラウド環境のどこに存在するのかを把握することがデータ保護の出発点になります。

クラウド上のデータ暗号化と鍵管理

他テナントやクラウド事業者からのデータ漏洩リスク、あるいはアクセス制御機能の設定ミスによる漏洩リスクに備えてデータを暗号化しておくことはクラウドでは通常の選択肢と考えられます。暗号化されたデータの秘匿性は暗号鍵の秘匿性に依存するようになるため、鍵管理の戦略、実装方式の選択、安全な鍵管理運用の構築が必要になります。また、暗号化しておくことでそのクラウドの使用を終了する際に鍵を廃棄することでデータ漏洩の危険性をなくすことができます。

IBM Securityでは重要データ保護プログラムとして重要データの所在の発見、データ保護戦略立案、暗号化および鍵管理ソリューションの選択などのデータ保護に関する包括的な支援サービスを提供しています。

データベース・アクセスの監視

データの漏洩を抑止するためにデータベースに格納された情報が誰によってアクセスされたかを記録することは最低限必要ですが、業務時間外のアクセスや大量のダウンロード、運用IDからのアクセスなど不正なアクセスをリアルタイムに検知することが求められます。

IBM Guradium Data Protectionはクラウド上の多数のデータベースサービスに対応しており、高度な自動学習・分析機能によって単純には見えにくい不正アクセスの痕跡を発見し、不正アクセスのリアルタイム検知を可能にします。

インシデント検知・対応

クラウド環境はインターネット接続されて使用することが通常の形態で、常に攻撃に晒されているため、ハイブリッド・マルチクラウド環境で発生するセキュリティー・インシデントを迅速に検知し対応することが必要となります。この領域では、以下のような課題があります。

マルチクラウド環境でのインシデント検知

オンプレミス環境では複数のセキュリティー機器から送出されるセキュリティー・イベントから攻撃を検知するSIEMの導入が進んでいますが、ハイブリッド・マルチクラウド環境においてもこれらを統合し、検知対応が可能なプラットフォームを構築する必要があります。

IBM QRadar on Cloudは実績のあるIBM QRadarをクラウド・サービスとして提供するものです。 QRadarのインフラ基盤を自社で構築・保守する必要がなく、クラウド環境を含めたSIEMを構築することが可能です。

インシデント対応の自動化、高度化

インシデント検知後に迅速に対応し解決に繋げるためにはチケットの起票からクローズまで状況を可視化・共有し、適切な対処が取られているかを自動的に管理するプラットフォームが必要になります。またある場合にはマルチクラウド環境において必ずしもSIEM統合されていないログソースを検索し、状況を判断する必要が出てくるかもしれません。

IBM Cloud Pak for SecurityはRed Hat OpenShift上で稼働するIBM CloudPakファミリーの一員であり、オンプレミス環境や各クラウドサービス上にあるセキュリティー・イベント、ログを一元集約することなく、横断的なセキュリティー分析を行うことが可能になります。

外部リソースの活用

インシデント対応にはセキュリティーの専門的なスキルが必要である一方、知識・経験の豊富な人材は常に不足しています。専門的な知見を持つ外部リソースを適切に組み込み、自社のセキュリティー・レベルを向上させる戦略が求められます。

IBM X-Force Threat Managementはこのようなお客様の要望に応える統合された脅威管理サービスです。マネージド・サービスとしてセキュリティー・モニタリングを行うだけでなく、戦略立案のコンサルティングからインシデント発生後の対応・回復の支援まで、脅威管理全体を一気通貫でご支援いたします。

コンテナ・セキュリティー

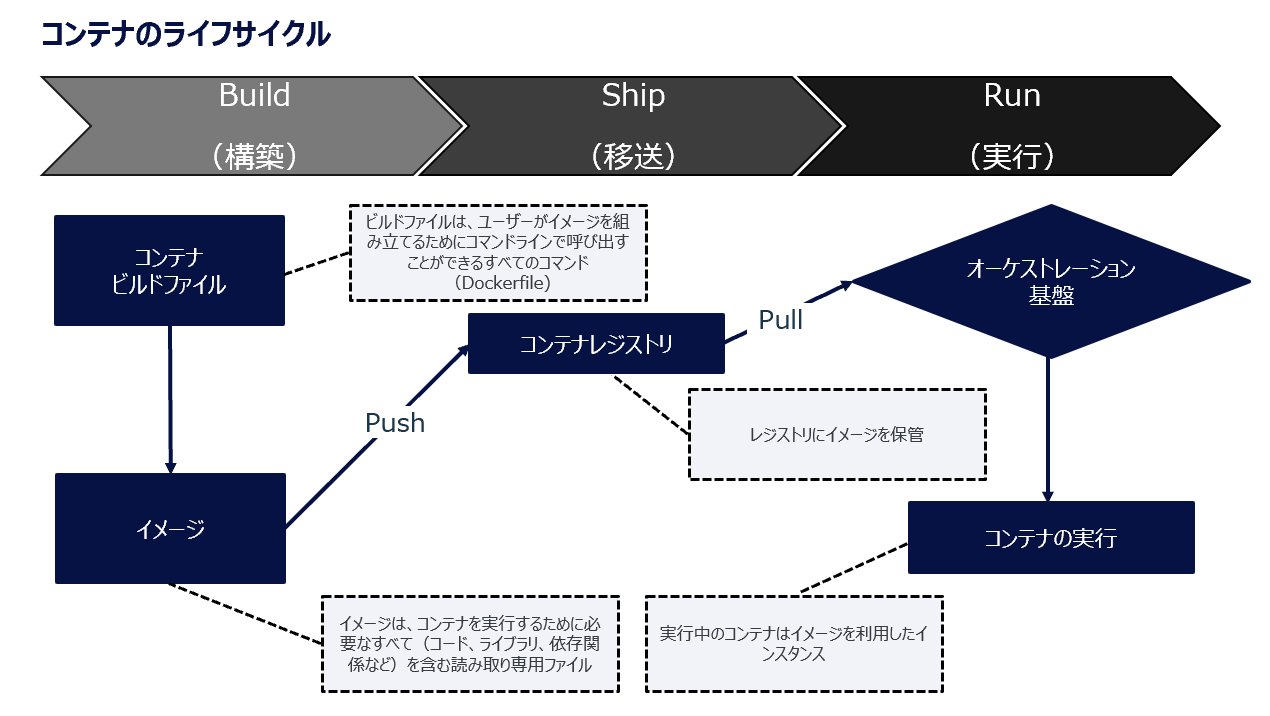

コンテナはクラウド・ネイティブ技術における新しい構成要素であり、セキュリティーにおいても新たな考慮が求められます。 以下に示すようにコンテナはビルドファイルを入力としてイメージが作成され、レジストリに登録された後、Kubernetesに代表されるオーケストレーション基盤によって実行されます。このコンテナ・ライフサイクルのそれぞれにおいて信頼されたイメージソースの利用、脆弱性混入の除去、シークレット情報が不用意に混入されることの排除、ランタイム環境の脆弱性および不適切な構成の排除などのセキュリティー対策が一貫して実施されることが求められます。

セキュリティー設計上の考慮点は以下があります。

コンテナ・ライフサイクルにおける脆弱性対策の自動化

CI/CDツールを使用し、ビルド・デプロイの自動化がなされる環境においては、この自動化プロセス中にセキュリティー保護を組み込むことによって従来型の開発よりも高いセキュリティーを確保することが期待できます。

コンテナ・ラインタイム環境の保護

実行時にはコンテナ・アプリケーションの挙動はKubernetesコンテナ・オーケストレーターによって制御されるため、この環境に適合したランタイム保護実装の仕組みが必要となります。

セキュアな開発・運用ライフサイクルの確立

脆弱性が発見された場合にはコンテナ・ライフサイクルに応じて適切に開発者へのフィードバックやインシデント対応チームとの連携が必要となります。プロセスを構築し企業内のインシデント検知対応と一貫した仕組みづくりを行う必要があります。

IBM Securityは適切なツールを組み合わせて、これらのセキュリティー環境構築をご支援するサービスとしてDevSecOpsアドバイザリ・サービスを提供いたします。

おわりに

ハイブリッド・マルチクラウドの環境においても十分にその特性に応じた対策を実施することでセキュリティーを確保したシステムを構築することが可能です。重要なことは後付けではなく、セキュアバイデザインの考え方を取り入れ、企画や設計の最上流からセキュリティーを組み込んでいくことです。

IBMはセキュリティーの面においてもお客様のデジタル・トランスフォーメンションをご支援して参ります。

【関連情報】

DX時代のクラウド・セキュリティー: クラウド第2章をセキュアにせよ〜Secure the Chapter 2〜 Vol. 1

DX時代のクラウド・セキュリティー: クラウド第2章をセキュアにせよ〜Secure the Chapter 2〜 Vol. 2

【お問い合わせ】

日本アイ・ビー・エム株式会社 セキュリティー事業本部 コンサルティング&システム・インテグレーション シニア・アーキテクト 吉田 浩司まで、メールにてお問い合わせください。

【著者情報】

吉田 浩司

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

シニア・アーキテクト

CISSP

1985年に日本アイ・ビー・エム株式会社に入社。お客様担当システムズエンジニアとし活動後、2001年よりセキュリティー技術に関わるコンサルティング活動を実施。その後インフラ・アーキテクトおよびセキュリティー・アーキテクトとして活動し、大規模ミッションクリティカルかつ高セキュリティを求められるシステム構築プロジェクトに参画。数々の金融機関や公共機関のモダナイゼーションプロジェクトやセキュリティー構築プロジェクトにおけるアーキテクトを務める。

事業責任者

小川 真毅

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

理事/パートナー

CISSP CISA CISM CBCI PMP MBA

大規模言語モデル(LLM)の隠れたリスク:催眠術をかけられたAIの実状

この記事は英語版 Security Intelligenceブログ「Unmasking hypnotized AI: The hidden risks of large language models」(2023年8月8 […]

AIと人間の不正搾取対決:新時代のフィッシングの手口を解明する

※この記事は、IBM X-Force Redに所属するエシカル・ハッカーのStephanie Carruthersにより執筆された文章を翻訳しています。 攻撃者の技術革新は、テクノロジーの発展とほぼ同じスピ […]

IBM Security Trusteer Rapport (ラポート)のダウンロードおよび購入を騙る不審サイトにご注意ください

架空の団体から贈与金を受け取れる等のフィッシング・メールが届き、メール本文に記載されたリンクをクリックすると不正サイトへ誘導され、金銭を安全に受け取るためと称して IBM Security Trusteer Rappor […]