クラウド・セキュリティー

クラウド・ネイティブ時代におけるセキュリティー対策の高度化 Vol. 1

2020-09-17

カテゴリー クラウド・セキュリティー

記事をシェアする:

クラウド・ネイティブ時代に求められるセキュリティー対策とは

過去数年にわたり、企業におけるITシステムの選択として「クラウドファースト」が浸透し、基幹システム等の重要システムをクラウドに移行するケースも一般化してきました。そして昨今、COVID-19パンデミックを契機としたテレワークの利用促進に伴い、パブリック・クラウドの利用が更に加速しています。しかしながら、クラウド利用によるセキュリティー上の懸念は、時にビジネス上での積極的なクラウドの採用を阻害する障壁となる場合も出ています。

また、テレワークへの移行による結果として、管理されていないデバイスを用いた組織外ネットワークからのデータアクセス、データ保管場所の散逸、オンプレミスとクラウド・プラットフォームの混在といった具合に、セキュリティー対策を実装するポイントが増えることで、更に検討を難しくしています。

システムや業務プロセスの複雑化、増え続けるクラウドアセット、管理外領域の拡大に伴うサイバー脅威への対抗策として、セキュリティー対策はどのように変わっていくべきなのでしょうか。

クラウド・サービス利用の功罪

過去に報じられた、クラウドのストレージ・サービスを利用することで発生したデータ漏洩インシデントの多くは、クラウド・サービス・プロバイダー(CSP)の不備やインサイダー脅威ではなく、利用ユーザの「設定ミス」や「不十分なアクセス制御」に起因します。

一見すると単純な人為的ミスに思われかねない事象ですが、同様のインシデントは度々発生していることから、実は簡単に解決できる問題ではないことが伺えます。

パブリック・クラウド・サービスでは、多種多様なサービスが地域横断的に展開されており、大規模な組織では数百・数千というクラウドリソースを利用していることも珍しくありません。

更に、組織によっては、ビジネス部門主導でクラウドサービスを選定・利用するケースもあり、セキュリティー担当やリスク管理担当による組織的な対策として、マルチクラウド環境に対して統一的なセキュリティー・ポリシー管理を行い、可視性を維持し続けることは容易ではありません。

また、組織のセキュリティーを維持するためには、多くの検討事項(暗号化、アクセス制御、認証、最小特権、ロギング・・・)があり、更にクラウド・サービス・プロバイダー毎にセキュリティー対策の選択肢や実装方法が異なるため、ユーザーが独力でセキュリティーの問題を解決することをより困難にしています。

実際に、組織が利用するクラウド・サービスを監査してみると、高い確率で脆弱性、設定不備が多数発見されます。たとえ、組織がセキュリティー標準を定めて運用することになっていた場合であっても、実環境で継続的にルールを遵守し、高度化するセキュリティー脅威に対応するには、課題認識を持って取り組まなければなりません。

テクノロジーを駆使してセキュリティー・リスクに立ち向かう

クラウドサービスの利用を含め、先進的な技術や組織にとって新しいシステム環境を利用する際には、常に新たな脆弱性や脅威が付随してきます。そのため、技術への理解や追加的なセキュリティー検討は不可欠です。

その一方で、クラウド・テクノロジーを最大限に活用することによって、従来のオンプレミスでは採用の難しかった技術や高コストなセキュリティー対策をリーズナブルに実現する道が開かれています。

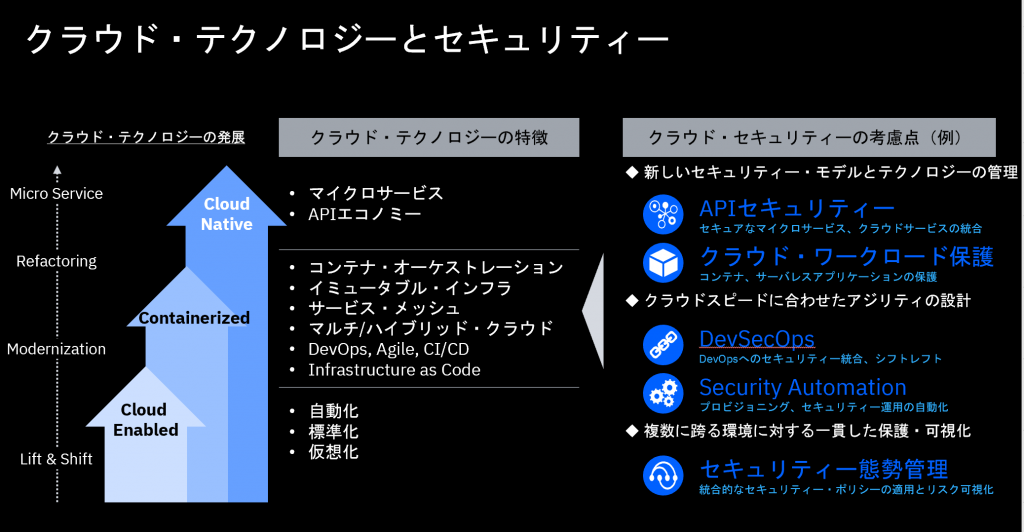

図 1 クラウド・テクノロジーとセキュリティー

クラウド・サービスにおけるセキュリティー運用の自動化

クラウド・サービスでは、標準化・自動化を行うことがベストプラクティスとされており、その一例として、ネットワークやプラットフォームをプログラムコードで実現できるInfrastructure as Code(IaC)が挙げられます。IaCは、標準的な構成管理として提供されており、プロビジョニングやテスト、ITオペレーション自動化のための仕組みが初めから提供されています。

システム構成の最終形がコードとして表現、管理されていることでセキュリティーやコンプライアンスの管理も容易になります。脆弱性やコンプライアンスのスキャンが継続的に行われた、信頼済みのマシーン・イメージやコンテナ・イメージとセキュリティーが確保されたシステム構成を活用することで、複数のクラウド・プラットフォームに再現性がある方法でシステムを配備することができます。

例えば、コンテナ・イメージを用いたイミュータブルなインフラストラクチャーの場合であれば、セキュリティーパッチの適用、ゴールデンイメージの差し替え、Blue-Greenデプロイによる非停止での環境切り替えまでを、一気通貫で自動化することですら実現可能です。

従来のオンプレミスのシステムでは、脆弱性が該当するプラットフォームの特定や構成の整合性を適時に把握することに時間を要してしまうケースがありましたが、クラウド・ネイティブ[1]なインフラストラクチャーでは、この問題の解決を容易にしてくれます。

このように、一度セキュリティーが確立された構成を作り上げることで、プログラムコードと同じように再利用性を高め、継続的な変更管理が行えることは、セキュリティー運用自動化の第一歩として、有効な一手といえるでしょう。

クラウド環境のリスク可視化

また、前述した設定ミスについても、インフラのコード化やクラウド・サービスが標準で提供する各種APIを駆使し、自動スキャンを実行することでセキュリティーの問題の特定と可視化を実現できます。CSPやサードパーティが提供する、CSPM(Cloud Security Posture Management)のようなセキュリティー・チェックツールを用いることで、クラウド・プラットフォーム上のアセットを洗い出し、ベストプラクティスや組織のポリシーに準拠していない構成、設定のミスを網羅的に検出、ガイドに従って速やかに問題を是正することが可能になります。そして、チェックを継続的かつ高頻度で実行することで、変化の激しいクラウド・プラットフォームのリスク緩和に役立てることができます。

このようなツールは、セキュリティー担当やリスク管理担当が、組織が利用するクラウドプラットフォームの利用状況とリスクを可視化し、管理態勢を強化するために利用を検討する価値があります。特に、当該システムが直接的な管理下にない場合や、複数のCSPに跨ってシステムを構成している場合には、有効な可視化手段となります。

図 2 セキュリティー運用の自動化例

また、クラウド・アセットが正確に管理されることの効果は、インテリジェンス主導のセキュリティー対策に寄与し、脅威・脆弱性データの収集と突合を自動化し、より有効なリスクの優先度付けや対応に繋げていくことが可能になります。

セキュリティー問題を識別する成熟度は、サイバー脅威の予防、検知、インシデント対応に大きく影響するため、クラウド・サービスの把握が不十分な場合には、優先的に取り組むべき領域であると考えられます。

また、セキュリティー対策の自動化について、昨今SOAR(Security Orchestration, Automation and Respond)が注目されていますが、クラウド・プラットフォームにおいても防御・検知・対応の自動化のパイプラインを検討することで、よりクラウドネイティブなセキュリティー対策に近づけることができます。

引続きVol.2ではクラウドシステム開発におけるセキュリティー・テクノロジの活用について説明します。

[1]クラウドネイティブの定義については、Cloud Native Computing Foundationによる以下を参照(https://github.com/cncf/toc/blob/master/DEFINITION.md)

【関連情報】

IBMクラウド・セキュリティーの概要はこちら

SOARに関する詳細はこちら

クラウド・ネイティブ時代におけるセキュリティー対策の高度化 Vol.2

【お問い合わせ】

日本アイ・ビー・エム株式会社セキュリティー事業本部

コンサルティング&システム・インテグレーション 小林 弘典まで、メールにてお問い合わせください。

【著者情報】

小林 弘典

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

大手システムベンダーやコンサルティングファームにて、 サイバーセキュリティー業務に従事。 2019年に日本アイ・ビー・エム株式会社に入社。クラウド・セキュリティーSMEとして、クラウド、コンテナ、自動化を中心とした新規サービス開発およびマーケット開拓を担当。

事業責任者

小川 真毅

日本アイ・ビー・エム株式会社

セキュリティー事業本部

コンサルティング&システム・インテグレーション

理事/パートナー

CISSP CISA CISM CBCI PMP MBA

ゼロトラスト・セキュリティーのハイブリッドクラウドへの拡張

昨今の場所を問わない働き方の変化に合わせて、ハイブリッドワークにおけるセキュアなアクセス方法としてゼロトラスト・セキュリティーが注目されています。組織の多くで検討が進むゼロトラスト・アプローチによるリモートアクセスセキュ […]

クラウド・ネイティブ時代におけるセキュリティー対策の高度化 Vol.2

テクノロジー活用に向けた組織・プロセスの変革 インフラの自動化と同様に、クラウド・システム開発においても積極的な自動化の仕組みが浸透し、セキュリティー・テストに組み込んで自動化が一般的な慣習になっています。加えて、CI/ […]

クラウド・ネイティブ時代におけるセキュリティー対策の高度化 Vol. 1

クラウド・ネイティブ時代に求められるセキュリティー対策とは 過去数年にわたり、企業におけるITシステムの選択として「クラウドファースト」が浸透し、基幹システム等の重要システムをクラウドに移行するケースも一般化してきました […]